49 Preguntas y Respuestas para Entrevistas sobre Pruebas de Penetración

Contratar al experto en pruebas de penetración adecuado es crucial para mantener la postura de ciberseguridad de su organización. Para tomar decisiones de contratación informadas, necesita un conjunto completo de preguntas de entrevista que puedan evaluar eficazmente las habilidades técnicas, la capacidad de resolución de problemas y la mentalidad ética de un candidato.

Esta publicación de blog presenta una lista seleccionada de preguntas y respuestas de entrevistas sobre pruebas de penetración, categorizadas por diferentes niveles de experiencia y áreas específicas de especialización. Desde conceptos básicos hasta metodologías avanzadas, estas preguntas cubren una amplia gama de temas esenciales para evaluar a los posibles probadores de penetración.

Al usar estas preguntas de entrevista, puede identificar el mejor talento y construir un sólido equipo de ciberseguridad. Considere combinar estas preguntas con una evaluación de pruebas de penetración previa a la entrevista para optimizar su proceso de contratación y asegurarse de que está entrevistando a los candidatos más calificados.

Índice

18 preguntas y respuestas básicas de entrevista de pruebas de penetración para evaluar a los candidatos

6 preguntas y respuestas de entrevista de pruebas de penetración para evaluar a los probadores junior

12 preguntas de entrevista de pruebas de penetración sobre vulnerabilidades

6 preguntas y respuestas de entrevista de pruebas de penetración relacionadas con herramientas y metodologías

7 preguntas situacionales de entrevista de pruebas de penetración con respuestas para contratar a los mejores probadores

¿Qué habilidades de pruebas de penetración deberías evaluar durante la fase de entrevista?

Contrata a los mejores talentos con pruebas de habilidades de pruebas de penetración y las preguntas de entrevista correctas

Descarga la plantilla de preguntas de entrevista de pruebas de penetración en múltiples formatos

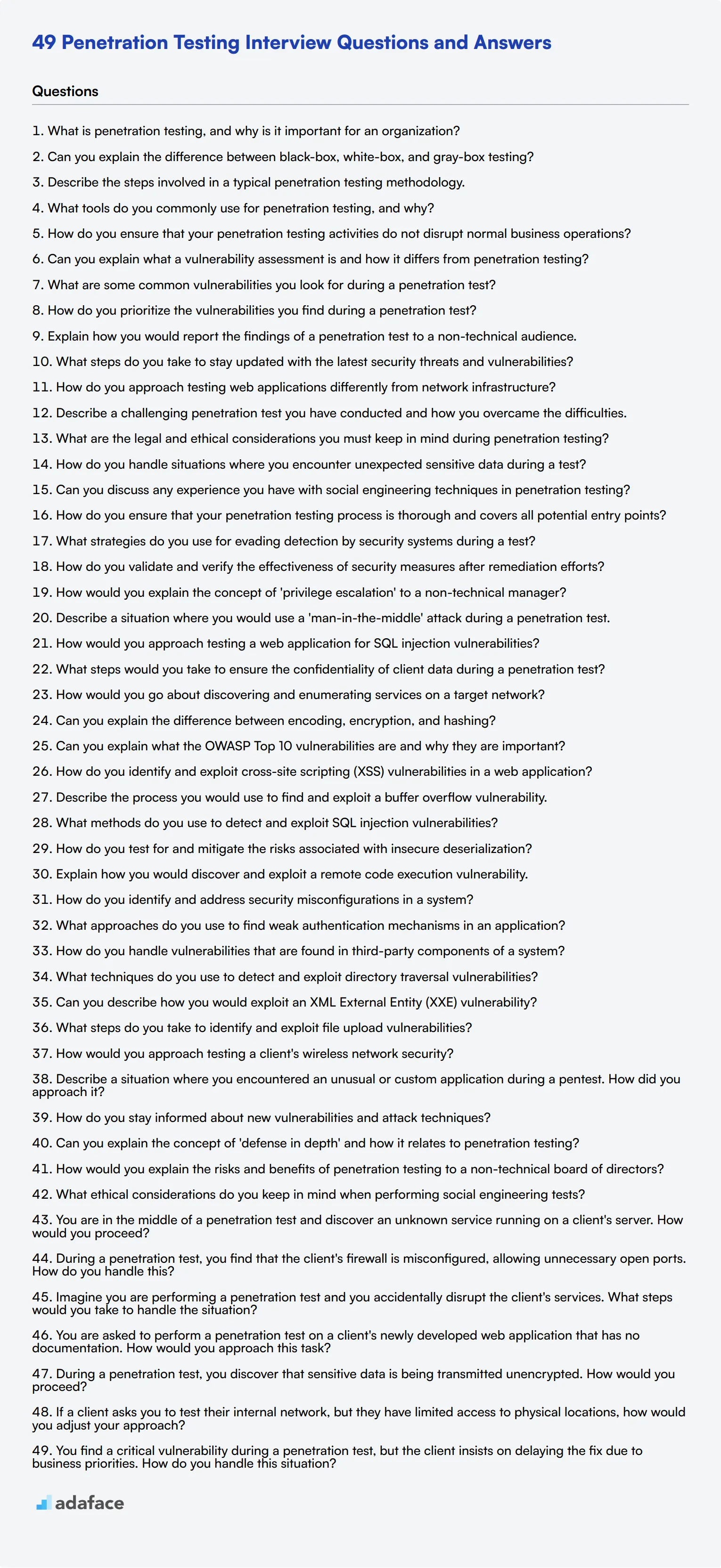

18 preguntas y respuestas básicas de entrevista de pruebas de penetración para evaluar a los candidatos

Para evaluar adecuadamente a los candidatos para un puesto de pruebas de penetración, es esencial hacerles las preguntas correctas. Esta lista de preguntas básicas de entrevista de pruebas de penetración está diseñada para ayudarte a evaluar sus conocimientos fundamentales y habilidades técnicas de manera efectiva. Para obtener más información, también puedes consultar nuestra descripción del puesto de trabajo de experto en pruebas de penetración.

- ¿Qué es una prueba de penetración y por qué es importante para una organización?

- ¿Puede explicar la diferencia entre las pruebas de caja negra, caja blanca y caja gris?

- Describa los pasos involucrados en una metodología típica de prueba de penetración.

- ¿Qué herramientas usa comúnmente para las pruebas de penetración y por qué?

- ¿Cómo se asegura de que sus actividades de prueba de penetración no interrumpan las operaciones comerciales normales?

- ¿Puede explicar qué es una evaluación de vulnerabilidades y en qué se diferencia de las pruebas de penetración?

- ¿Cuáles son algunas vulnerabilidades comunes que busca durante una prueba de penetración?

- ¿Cómo prioriza las vulnerabilidades que encuentra durante una prueba de penetración?

- Explique cómo informaría los hallazgos de una prueba de penetración a una audiencia no técnica.

- ¿Qué pasos toma para mantenerse actualizado con las últimas amenazas y vulnerabilidades de seguridad?

- ¿Cómo aborda las pruebas de aplicaciones web de manera diferente a la infraestructura de red?

- Describa una prueba de penetración desafiante que haya realizado y cómo superó las dificultades.

- ¿Cuáles son las consideraciones legales y éticas que debe tener en cuenta durante las pruebas de penetración?

- ¿Cómo maneja las situaciones en las que encuentra datos confidenciales inesperados durante una prueba?

- ¿Puede discutir alguna experiencia que tenga con técnicas de ingeniería social en las pruebas de penetración?

- ¿Cómo se asegura de que su proceso de prueba de penetración sea exhaustivo y cubra todos los posibles puntos de entrada?

- ¿Qué estrategias utiliza para evadir la detección por parte de los sistemas de seguridad durante una prueba?

- ¿Cómo valida y verifica la efectividad de las medidas de seguridad después de los esfuerzos de remediación?

6 preguntas y respuestas para entrevistas de pruebas de penetración para evaluar a los evaluadores junior

¿Listo para poner a prueba a sus evaluadores de penetración junior? Estas preguntas cuidadosamente seleccionadas le ayudarán a evaluar su comprensión de los conceptos clave y las habilidades prácticas. Use esta lista para evaluar el conocimiento fundamental y las habilidades de resolución de problemas de los candidatos en escenarios del mundo real. Recuerde, el objetivo es encontrar a alguien que pueda pensar con rapidez y crecer en el puesto.

1. ¿Cómo explicaría el concepto de 'escalada de privilegios' a un gerente no técnico?

Un candidato fuerte debería ser capaz de simplificar este concepto complejo para una audiencia no técnica. Podrían usar una analogía como esta:

La escalada de privilegios es como entrar a escondidas en un edificio como conserje y luego encontrar formas de acceder a áreas reservadas para ejecutivos. Así como un conserje no debería poder entrar en la oficina del CEO, un usuario normal no debería tener acceso a áreas sensibles del sistema. Los hackers intentan encontrar formas de 'ascender' de usuarios normales a administradores, obteniendo más control sobre el sistema.

Busque candidatos que puedan comunicar conceptos técnicos de forma clara y creativa. Haga un seguimiento preguntando por ejemplos del mundo real de técnicas de escalada de privilegios que hayan encontrado o estudiado.

2. Describa una situación en la que usaría un ataque de 'intermediario' durante una prueba de penetración.

Un candidato con conocimientos debería explicar que un ataque de intermediario (MITM) se usa para interceptar la comunicación entre dos partes. Podrían describir un escenario como este:

Durante una prueba de penetración, un ataque MITM podría usarse para evaluar la seguridad de la red Wi-Fi de una empresa. El evaluador podría configurar un punto de acceso falso que imite el Wi-Fi legítimo de la empresa. Cuando los empleados se conectan a esta red falsa, el evaluador puede interceptar y analizar su tráfico, potencialmente capturando información sensible o credenciales.

Busque candidatos que enfaticen la importancia de tener la autorización adecuada antes de realizar dichas pruebas. También deben mencionar la necesidad de manejar cualquier dato capturado de manera ética y en cumplimiento con las regulaciones de privacidad.

3. ¿Cómo abordaría la prueba de una aplicación web en busca de vulnerabilidades de inyección SQL?

Un evaluador junior competente debe esbozar un enfoque estructurado para probar la inyección SQL. Podrían describir pasos como:

- Identificar campos de entrada: Localizar todas las áreas donde se acepta la entrada del usuario.

- Probar con caracteres especiales: Introducir caracteres como comillas simples, comillas dobles o punto y coma para ver si causan errores.

- Usar cargas útiles específicas de SQL: Probar cadenas comunes de inyección SQL para ver si alteran el comportamiento de la aplicación.

- Analizar las respuestas: Buscar mensajes de error o resultados inesperados que puedan indicar una inyección exitosa.

- Verificar y documentar: Confirmar cualquier vulnerabilidad potencial y documentar los hallazgos claramente.

Preste atención a los candidatos que mencionen la importancia de comprender la tecnología de base de datos subyacente y la necesidad tanto de herramientas automatizadas como de técnicas de pruebas manuales. Una buena pregunta de seguimiento podría ser sobre su familiaridad con métodos específicos de prevención de inyección SQL.

4. ¿Qué pasos tomaría para garantizar la confidencialidad de los datos del cliente durante una prueba de penetración?

Un candidato responsable debe demostrar un fuerte compromiso con la protección de datos. Podrían esbozar pasos como:

- Firmar acuerdos de confidencialidad y no divulgación antes de comenzar el compromiso.

- Utilizar canales de comunicación cifrados para todas las interacciones con el cliente.

- Almacenar cualquier dato recopilado en dispositivos cifrados protegidos con contraseña.

- Limitar el acceso a los datos de prueba solo a los miembros esenciales del equipo.

- Borrar de forma segura todos los datos del cliente una vez completado el compromiso.

- Proporcionar informes detallados solo a través de canales seguros.

Busque candidatos que enfaticen la importancia de tratar los datos del cliente con el mayor cuidado y seguir las mejores prácticas de la industria para la seguridad de los datos. Una buena pregunta de seguimiento podría ser sobre su familiaridad con las regulaciones relevantes de protección de datos como GDPR o HIPAA.

5. ¿Cómo abordaría el descubrimiento y la enumeración de servicios en una red objetivo?

Un candidato con conocimientos debe describir un enfoque metódico para el reconocimiento de la red. Podrían esbozar pasos como:

- Comenzar con el reconocimiento pasivo: Recopilar información disponible públicamente sobre el objetivo.

- Realizar escaneo de red: Utilizar herramientas como Nmap para identificar hosts activos y puertos abiertos.

- Enumeración de servicios: Determinar qué servicios se están ejecutando en los puertos abiertos.

- Detección de versión: Identificar versiones específicas de servicios para posibles vulnerabilidades.

- Huellas digitales del sistema operativo: Intentar determinar los sistemas operativos en uso.

- Documentar los hallazgos: Registrar cuidadosamente toda la información descubierta para su posterior análisis.

Busque candidatos que mencionen la importancia de ser exhaustivos pero sigilosos para evitar la detección. También deben ser conscientes de las consideraciones legales y éticas del escaneo de redes. Una buena pregunta de seguimiento podría ser sobre herramientas específicas con las que estén familiarizados para cada paso del proceso.

6. ¿Puede explicar la diferencia entre codificación, encriptación y hash?

Un candidato sólido debería ser capaz de diferenciar claramente entre estos tres conceptos:

• Codificación: Un proceso reversible que transforma datos a un formato diferente, principalmente para la usabilidad o el almacenamiento de datos. No proporciona seguridad. • Encriptación: Un proceso bidireccional que utiliza un algoritmo y una clave para cifrar datos, haciéndolos ilegibles sin la clave de desencriptación. Está diseñado para la seguridad. • Hashing: Un proceso unidireccional que crea una salida de tamaño fijo a partir de datos de entrada. Se utiliza para comprobaciones de integridad de datos y almacenamiento de contraseñas, ya que no se puede revertir.

Busque candidatos que puedan proporcionar ejemplos de cada concepto y explicar sus casos de uso apropiados en contextos de seguridad. Una buena pregunta de seguimiento podría ser sobre algoritmos o métodos específicos con los que estén familiarizados para cada proceso.

12 preguntas de entrevista sobre pruebas de penetración relacionadas con vulnerabilidades

Para evaluar si los candidatos poseen una comprensión profunda de la identificación y mitigación de debilidades de seguridad, considere usar estas 12 preguntas de entrevista sobre pruebas de penetración relacionadas con vulnerabilidades. Estas preguntas lo ayudarán a evaluar su conocimiento práctico y sus habilidades para resolver problemas, asegurando que estén bien equipados para manejar las complejidades del puesto. Para obtener más orientación sobre qué buscar en un experto en pruebas de penetración, visite esta descripción detallada del puesto.

- ¿Puedes explicar cuáles son las 10 principales vulnerabilidades de OWASP y por qué son importantes?

- ¿Cómo identificas y explotas las vulnerabilidades de cross-site scripting (XSS) en una aplicación web?

- Describe el proceso que usarías para encontrar y explotar una vulnerabilidad de desbordamiento de búfer.

- ¿Qué métodos utilizas para detectar y explotar vulnerabilidades de inyección SQL?

- ¿Cómo pruebas y mitigas los riesgos asociados con la deserialización insegura?

- Explica cómo descubrirías y explotarías una vulnerabilidad de ejecución remota de código.

- ¿Cómo identificas y abordas las configuraciones incorrectas de seguridad en un sistema?

- ¿Qué enfoques utilizas para encontrar mecanismos de autenticación débiles en una aplicación?

- ¿Cómo manejas las vulnerabilidades que se encuentran en los componentes de terceros de un sistema?

- ¿Qué técnicas utilizas para detectar y explotar vulnerabilidades de directory traversal?

- ¿Puedes describir cómo explotarías una vulnerabilidad XML External Entity (XXE)?

- ¿Qué pasos sigues para identificar y explotar vulnerabilidades de carga de archivos?

6 preguntas y respuestas de entrevista sobre pruebas de penetración relacionadas con herramientas y metodologías

Para evaluar el conocimiento práctico y el enfoque de un candidato en las pruebas de penetración, considere hacer estas preguntas perspicaces. Están diseñadas para revelar no solo conocimientos técnicos, sino también habilidades de resolución de problemas y conciencia ética. Úselas para desencadenar debates que iluminen la preparación del mundo real de un candidato para este papel crítico.

1. ¿Cómo abordaría la prueba de la seguridad de la red inalámbrica de un cliente?

Una respuesta sólida debe esbozar un enfoque metódico para las pruebas de redes inalámbricas:

- Reconocimiento: Identificar todos los puntos de acceso inalámbricos y sus configuraciones

- Escaneo: Usar herramientas para capturar tráfico de red y analizar protocolos

- Obtención de acceso: Intentar descifrar claves WEP/WPA o explotar vulnerabilidades

- Mantener el acceso: Probar si es posible el acceso no autorizado sostenido

- Cubrir rastros: Demostrar cómo un atacante podría ocultar sus actividades

- Informes: Documentar los hallazgos y recomendar mejoras de seguridad

Busque candidatos que enfaticen la importancia de la autorización del cliente, discutan las herramientas específicas que usarían y mencionen las posibles consideraciones legales. Una gran respuesta también podría tocar nuevas amenazas específicas de las redes inalámbricas, como ataques de gemelos malvados o dispositivos Wi-Fi Pineapple.

2. Describa una situación en la que encontró una aplicación inusual o personalizada durante una prueba de penetración. ¿Cómo la abordó?

Esta pregunta ayuda a evaluar la adaptabilidad y las habilidades de resolución de problemas de un candidato. Una respuesta sólida podría incluir:

- Reconocimiento inicial para comprender el propósito y la funcionalidad de la aplicación

- Intentos de encontrar documentación o código fuente para la aplicación personalizada

- Pruebas manuales para identificar posibles puntos de entrada o vulnerabilidades

- Desarrollo de scripts o herramientas personalizados para probar funciones específicas

- Colaboración con el cliente para obtener más información sobre la aplicación

Busque candidatos que demuestren creatividad, persistencia y un enfoque metódico para escenarios desconocidos. Las mejores respuestas resaltarán la importancia del aprendizaje continuo y la adaptabilidad en el campo en constante evolución de la ciberseguridad.

3. ¿Cómo se mantiene informado sobre las nuevas vulnerabilidades y técnicas de ataque?

- Siguiendo blogs de seguridad, foros y cuentas de redes sociales de investigadores de seguridad respetados

- Revisando regularmente bases de datos de vulnerabilidades como CVE y NVD

- Participando en cursos en línea, seminarios web y conferencias de seguridad

- Participando en competiciones de captura de la bandera (CTF) y programas de recompensas por errores

- Colaborando con compañeros y participando en comunidades de seguridad

- Leyendo artículos académicos y documentos técnicos de seguridad

Busque candidatos que muestren un entusiasmo genuino por el campo y que tengan un enfoque estructurado para mantenerse actualizados. Las mejores respuestas también mencionarán la importancia de la aplicación práctica de los nuevos conocimientos, no solo el consumo pasivo de información.

4. ¿Puede explicar el concepto de 'defensa en profundidad' y cómo se relaciona con las pruebas de penetración?

Una respuesta sólida debe explicar que 'defensa en profundidad' es una estrategia de ciberseguridad que emplea múltiples capas de controles de seguridad para proteger los activos de una organización. Se basa en el principio de que ninguna medida de seguridad única es perfecta, y una combinación de defensas es más efectiva.

En relación con las pruebas de penetración, el candidato debe destacar:

- Las pruebas de penetración ayudan a validar la efectividad de cada capa de seguridad

- Las pruebas pueden revelar qué tan bien las capas trabajan juntas para prevenir o detectar ataques

- Los pentesters a menudo intentan eludir múltiples controles de seguridad, simulando ataques sofisticados

- Los hallazgos de las pruebas de penetración pueden ayudar a las organizaciones a mejorar su estrategia de defensa en profundidad

Busque respuestas que demuestren una comprensión de las perspectivas de seguridad tanto ofensivas como defensivas. Las mejores respuestas incluirán ejemplos de cómo interactúan las diferentes capas de seguridad y cómo las pruebas de penetración pueden revelar lagunas en este enfoque de múltiples capas.

5. ¿Cómo explicaría los riesgos y beneficios de las pruebas de penetración a una junta directiva no técnica?

Esta pregunta evalúa la capacidad del candidato para comunicar conceptos técnicos complejos a una audiencia no técnica. Una buena respuesta podría incluir:

- Riesgos: Potencial de interrupciones del sistema, exposición de datos o interrupciones temporales del servicio durante las pruebas

- Beneficios: Identificar vulnerabilidades antes de que lo hagan los atacantes reales, demostrar el cumplimiento de las regulaciones y mejorar la postura de seguridad general

Busque candidatos que puedan usar analogías o ejemplos del mundo real para ilustrar sus puntos. Por ejemplo, podrían comparar las pruebas de penetración con un simulacro de incendio o un chequeo médico. Las mejores respuestas también abordarán el impacto comercial, como la protección de la reputación de la marca y la confianza del cliente, y la posibilidad de evitar costosas filtraciones de datos.

6. ¿Qué consideraciones éticas tiene en cuenta al realizar pruebas de ingeniería social?

Una respuesta completa debe abordar varias consideraciones éticas clave:

- Obtener el consentimiento explícito de la dirección de la organización

- Respetar la privacidad individual y no explotar las vulnerabilidades personales

- Evitar tácticas que puedan causar estrés o daño indebido a los empleados

- Garantizar que todos los datos recopilados se manejen de forma segura y se destruyan después de la prueba

- Estar preparado para revelar inmediatamente la naturaleza de la prueba si la situación se agrava

- Seguir todas las leyes y regulaciones pertinentes

Busque candidatos que demuestren un sólido marco ético y una comprensión del posible impacto psicológico de las pruebas de ingeniería social. Las mejores respuestas también mencionarán la importancia de establecer límites y reglas de compromiso claros antes de que comience la prueba.

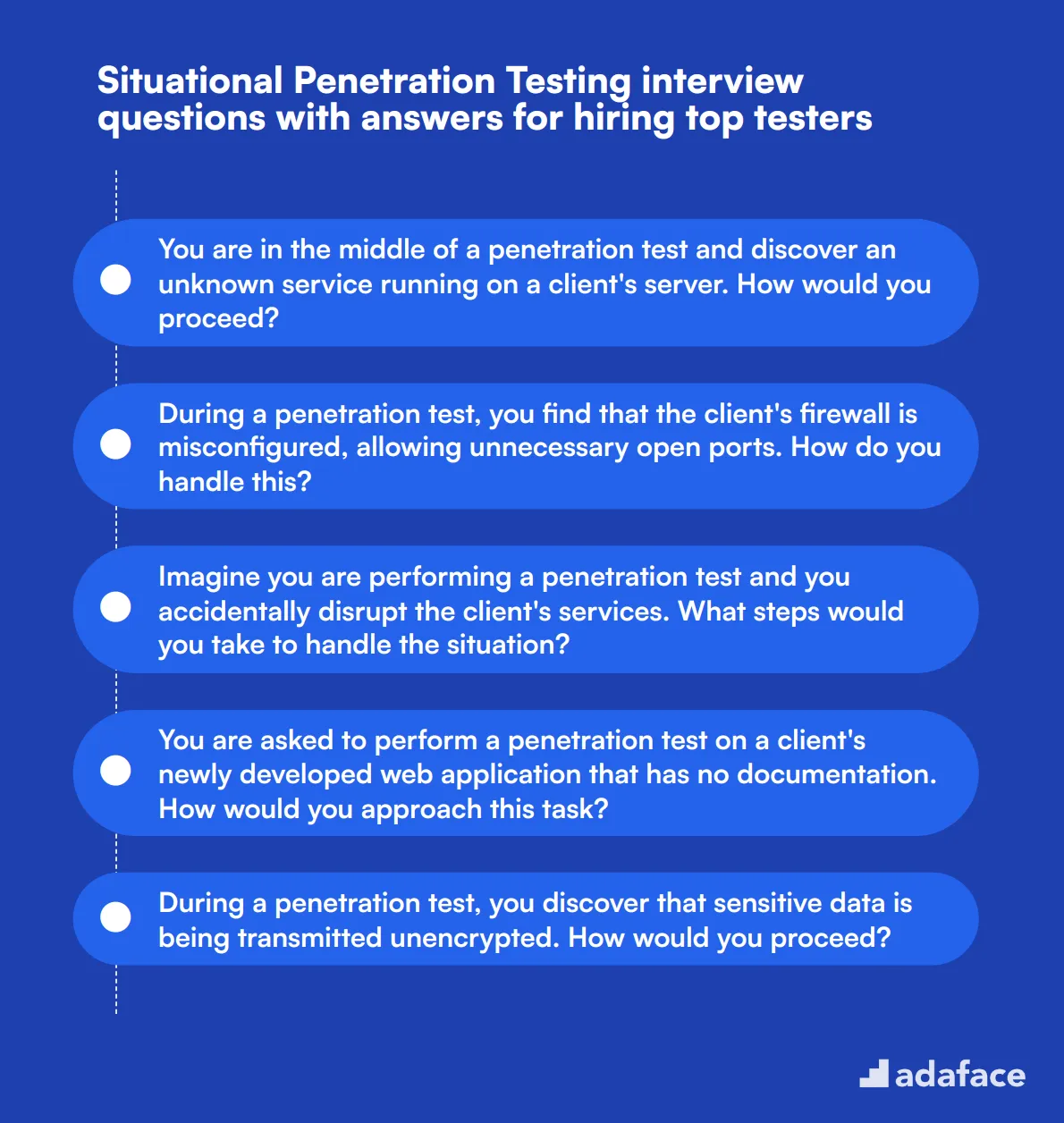

7 preguntas de entrevista de pruebas de penetración situacionales con respuestas para contratar a los mejores evaluadores

Para determinar si sus candidatos poseen las habilidades prácticas necesarias para los desafíos del mundo real, utilice estas preguntas de entrevista de pruebas de penetración situacionales. Ayudan a revelar cómo los candidatos piensan sobre la marcha y resuelven problemas bajo presión, asegurando que contrate a los mejores de los mejores.

1. Está en medio de una prueba de penetración y descubre un servicio desconocido que se ejecuta en el servidor de un cliente. ¿Cómo procedería?

Primero, documentaría el descubrimiento y recopilaría la mayor cantidad de información posible sobre el servicio desconocido. Esto incluye identificar el número de puerto, la versión del servicio y cualquier tráfico de red relacionado. A continuación, investigaría el servicio para comprender cualquier vulnerabilidad o debilidad conocida asociada con él.

Después de recopilar información, evaluaría el nivel de riesgo del servicio para la seguridad general del sistema. Si el servicio representa una amenaza significativa, notificaría inmediatamente al cliente y recomendaría un curso de acción, como parchear o deshabilitar el servicio. Para problemas menos críticos, incluiría los hallazgos en el informe final con las recomendaciones apropiadas.

Qué buscar: Los candidatos deben demostrar un enfoque metódico, sólidas habilidades de investigación y la capacidad de comunicar los hallazgos de manera efectiva. Siga preguntando por ejemplos de sus experiencias pasadas.

2. Durante una prueba de penetración, descubre que el cortafuegos del cliente está mal configurado, permitiendo puertos abiertos innecesarios. ¿Cómo lo manejaría?

Al descubrir la mala configuración, primero verificaría el alcance del problema identificando todos los puertos abiertos y los servicios que se ejecutan en ellos. Luego, cruzaría esta información con las políticas y los requisitos de seguridad del cliente para determinar qué puertos son innecesarios.

A continuación, priorizaría los riesgos asociados con los puertos abiertos y crearía un informe detallado que describa los pasos necesarios para corregir la mala configuración. Este informe incluiría recomendaciones para cerrar puertos innecesarios, mejorar la monitorización e implementar reglas de cortafuegos más estrictas. Luego, comunicaría estos hallazgos al cliente y le ayudaría en la remediación si fuera necesario.

Qué buscar: Busque habilidades de comunicación claras, la capacidad de crear informes procesables y una comprensión profunda de las configuraciones de cortafuegos. Pregunte por casos específicos en los que hayan tratado problemas similares.

3. Imagine que está realizando una prueba de penetración y, accidentalmente, interrumpe los servicios del cliente. ¿Qué pasos tomaría para manejar la situación?

Primero, detendría inmediatamente la prueba y evaluaría el alcance de la interrupción. Documentaría las acciones que llevaron a la interrupción y recopilaría cualquier registro o dato relevante para comprender qué salió mal. Luego, informaría al cliente sobre el incidente, proporcionándole todos los detalles necesarios y una evaluación inicial del impacto.

A continuación, trabajaría con el equipo de TI del cliente para restaurar los servicios afectados lo más rápido posible, asegurando un tiempo de inactividad mínimo. Una vez que los servicios estén restaurados, realizaría una revisión exhaustiva para identificar la causa raíz de la interrupción e implementar medidas para prevenir problemas similares en el futuro. Esto podría incluir ajustar la metodología de pruebas o mejorar los protocolos de comunicación.

Qué buscar: Los candidatos deben demostrar responsabilidad, habilidades rápidas para la resolución de problemas y habilidades de comunicación efectiva. Haga un seguimiento preguntando cómo han manejado las interrupciones del servicio en pruebas anteriores.

4. Se le pide que realice una prueba de penetración en una aplicación web recién desarrollada de un cliente que no tiene documentación. ¿Cómo abordaría esta tarea?

Sin documentación, mi primer paso sería realizar un reconocimiento para recopilar la mayor cantidad de información posible sobre la aplicación web. Esto incluye comprender su arquitectura, las tecnologías utilizadas y las funcionalidades explorando la aplicación y analizando su tráfico de red.

Luego, usaría esta información para identificar posibles vectores de ataque y planificar mi enfoque de pruebas. Esto implica realizar varias pruebas, como la validación de entradas, la gestión de sesiones y las comprobaciones de autenticación. A lo largo del proceso, documentaría mis hallazgos y metodologías para crear un informe completo para el cliente. Si fuera necesario, también me comunicaría con el equipo de desarrollo para aclarar cualquier incertidumbre.

Qué buscar: Busque candidatos que demuestren sólidas habilidades analíticas, ingenio y la capacidad de trabajar de forma independiente. Pida ejemplos de proyectos anteriores en los que tuvieron que trabajar con información limitada.

5. Durante una prueba de penetración, descubre que se están transmitiendo datos confidenciales sin cifrar. ¿Cómo procedería?

Al descubrir la transmisión de datos confidenciales sin cifrar, documentaría las instancias específicas y recopilaría pruebas, como capturas de tráfico de red. Luego, evaluaría el impacto potencial de esta vulnerabilidad en la postura de seguridad general del cliente y la priorizaría en función de la sensibilidad de los datos involucrados.

Luego, crearía un informe detallado destacando los riesgos asociados con la transmisión de datos no cifrados y proporcionaría recomendaciones para la corrección, como la implementación de protocolos de cifrado como HTTPS o VPN. Luego discutiría estos hallazgos con el cliente y ofrecería orientación sobre cómo implementar eficazmente las medidas de seguridad necesarias. Qué buscar: Los candidatos deben demostrar una comprensión de los protocolos de cifrado, la capacidad de evaluar los riesgos y las habilidades para proporcionar pasos de corrección claros. Haga un seguimiento preguntando cómo han manejado situaciones similares en el pasado.

6. Si un cliente le pide que pruebe su red interna, pero tiene acceso limitado a ubicaciones físicas, ¿cómo ajustaría su enfoque?

En este escenario, aprovecharía las técnicas de prueba remota para evaluar la seguridad de la red interna. Esto incluye el uso de VPN o herramientas de acceso remoto seguro para conectarse a la red del cliente y realizar las pruebas necesarias. También me coordinaría con el equipo de TI del cliente para garantizar que tenga los permisos y credenciales de acceso requeridos.

Me centraría en identificar vulnerabilidades en las configuraciones de la red, los servicios internos y la seguridad de los endpoints. Además, usaría herramientas y técnicas de escaneo de red para mapear la red interna e identificar posibles vectores de ataque. Durante todo el proceso, mantendría una comunicación clara con el cliente para garantizar la transparencia y abordar cualquier inquietud.

Qué buscar: Busque candidatos que puedan adaptarse a las condiciones de las pruebas remotas, demuestren un uso eficaz de las herramientas de acceso remoto y mantengan una comunicación sólida con los clientes. Pida ejemplos de experiencias pasadas de pruebas remotas.

7. Encuentra una vulnerabilidad crítica durante una prueba de penetración, pero el cliente insiste en retrasar la solución debido a las prioridades comerciales. ¿Cómo maneja esta situación?

Comenzaría por comunicar claramente la gravedad de la vulnerabilidad y su impacto potencial en el negocio del cliente. Esto incluye proporcionar evidencia detallada y ejemplos de cómo los atacantes podrían explotar la vulnerabilidad. También describiría los riesgos de retrasar la solución, como las filtraciones de datos o las pérdidas financieras.

Si el cliente aún insiste en retrasar la solución, documentaría su decisión y me aseguraría de que la vulnerabilidad se incluya en el informe final con las recomendaciones adecuadas. Además, sugeriría medidas provisionales para mitigar el riesgo, como una mayor supervisión o controles de acceso temporales, hasta que se pueda implementar una solución permanente.

¿Qué buscar: Los candidatos deben demostrar sólidas habilidades de comunicación, la capacidad de transmitir la importancia de las medidas de seguridad y un enfoque pragmático de la gestión de riesgos. Haga un seguimiento preguntando cómo han abordado situaciones similares en el pasado.

¿Qué habilidades de pruebas de penetración (Penetration Testing) debería evaluar durante la fase de entrevista?

Si bien ninguna entrevista por sí sola puede evaluar completamente las capacidades de un candidato y su idoneidad para un puesto, centrarse en las habilidades centrales de Penetration Testing durante la fase de entrevista puede generar información muy útil. Este enfoque ayuda a identificar a los candidatos que mejor se adaptan a las exigencias y desafíos de los puestos de Penetration Testing.

Conocimientos y habilidades técnicas

El conocimiento técnico es la columna vertebral de las pruebas de penetración. Una comprensión profunda de los sistemas, las redes y la seguridad de las aplicaciones es imprescindible para identificar y explotar eficazmente las vulnerabilidades.

Considere la posibilidad de utilizar una prueba de evaluación específica de nuestra biblioteca que incluye preguntas de opción múltiple (MCQ) relevantes para evaluar los conocimientos básicos de los candidatos. Nuestra Prueba de evaluación de pruebas de penetración está diseñada para filtrar a los candidatos de manera efectiva.

Durante la entrevista, es beneficioso explorar la aplicación práctica de las habilidades técnicas del candidato. Una pregunta específica podría ayudar a comprender sus capacidades prácticas.

¿Puede describir el proceso y las herramientas que utilizaría para llevar a cabo una prueba de penetración en una aplicación web?

Preste atención a un proceso de prueba estructurado, la mención de herramientas específicas como Burp Suite u OWASP ZAP, y la comprensión de las técnicas de prueba tanto automatizadas como manuales.

Habilidades de resolución de problemas y análisis

Los evaluadores de penetración necesitan pensar como hackers para anticipar y abordar los problemas de seguridad de manera efectiva. Las habilidades analíticas les ayudan a comprender sistemas complejos e identificar posibles violaciones de seguridad.

Para evaluar esta habilidad, plantee problemas que requieran pensamiento analítico y un enfoque metódico para desglosar los protocolos de seguridad.

Dado un escenario en el que se ha violado la seguridad de un sistema, ¿cómo abordaría la identificación de la vulnerabilidad explotada?

Busque el razonamiento lógico en su enfoque para aislar el problema y su metodología para verificar el agujero de seguridad, reflejando habilidades analíticas efectivas.

Habilidades de comunicación

La comunicación efectiva es fundamental para los evaluadores de penetración, ya que a menudo deben explicar problemas técnicos complejos y sus implicaciones a las partes interesadas no técnicas.

Para evaluar las habilidades de comunicación, pida a los candidatos que expliquen un concepto técnico o la experiencia de un proyecto anterior a una audiencia no técnica.

¿Puede explicar cómo funciona un ataque de inyección SQL a alguien sin conocimientos técnicos?

Evalúe la capacidad del candidato para articular la jerga técnica en términos sencillos y su capacidad para involucrar al oyente haciendo que la información sea accesible y comprensible.

Contrate a los mejores talentos con pruebas de habilidades de pruebas de penetración y las preguntas de entrevista correctas

Al contratar para puestos de Pruebas de Penetración, es importante asegurar que los candidatos posean las habilidades necesarias. Esta evaluación le ayudará a identificar a aquellos que realmente destacan en su experiencia.

Usar pruebas de habilidades es una forma muy efectiva de evaluar las capacidades de un candidato. Considere utilizar nuestra Prueba de Pruebas de Penetración para obtener información valiosa sobre sus conocimientos técnicos.

Después de realizar la prueba, puede preseleccionar a los solicitantes más calificados para las entrevistas. Este proceso asegura que se está relacionando con candidatos que cumplen con sus requisitos específicos.

Para dar el siguiente paso en su proceso de contratación, visite nuestra plataforma de evaluación en línea para explorar más sobre nuestras pruebas y registrarse para una demostración.

Prueba de Pruebas de Penetración

35 minutos | 15 MCQs

La prueba de Penetration Testing evalúa el conocimiento y las habilidades de un candidato en el campo de las pruebas de penetración, la seguridad de redes, la evaluación de vulnerabilidades, el hacking ético y la seguridad de aplicaciones web. Evalúa la capacidad de identificar vulnerabilidades, explotarlas éticamente y proporcionar recomendaciones para mejorar la postura de seguridad de sistemas y aplicaciones.

Descargue la plantilla de preguntas de entrevista de Penetration Testing en múltiples formatos

Preguntas frecuentes sobre las preguntas de entrevista de Penetration Testing

Penetration Testing es un método utilizado para evaluar la seguridad de un sistema simulando ataques por parte de un usuario malintencionado.

Penetration Testing ayuda a identificar y solucionar las vulnerabilidades de seguridad antes de que puedan ser explotadas por atacantes.

Un Penetration Tester debe tener conocimientos de redes, administración de sistemas, codificación y herramientas de seguridad, entre otras habilidades.

Penetration Testing debe realizarse regularmente, al menos anualmente, o siempre que se realicen cambios significativos en el sistema.

Las herramientas comunes incluyen Nmap, Metasploit, Wireshark y Burp Suite, entre otras.

Next posts

- 70 preguntas de entrevista para consultores funcionales de SAP para hacer a los candidatos

- 46 preguntas de entrevista para consultores SAP FICO para hacer a los candidatos

- 79 Preguntas de entrevista para arquitectos de información para contratar a los mejores talentos

- 60 preguntas de entrevista para Gerentes de Éxito del Cliente para hacer a tus candidatos

- 67 preguntas de entrevista para especialistas en SEO para contratar al mejor talento