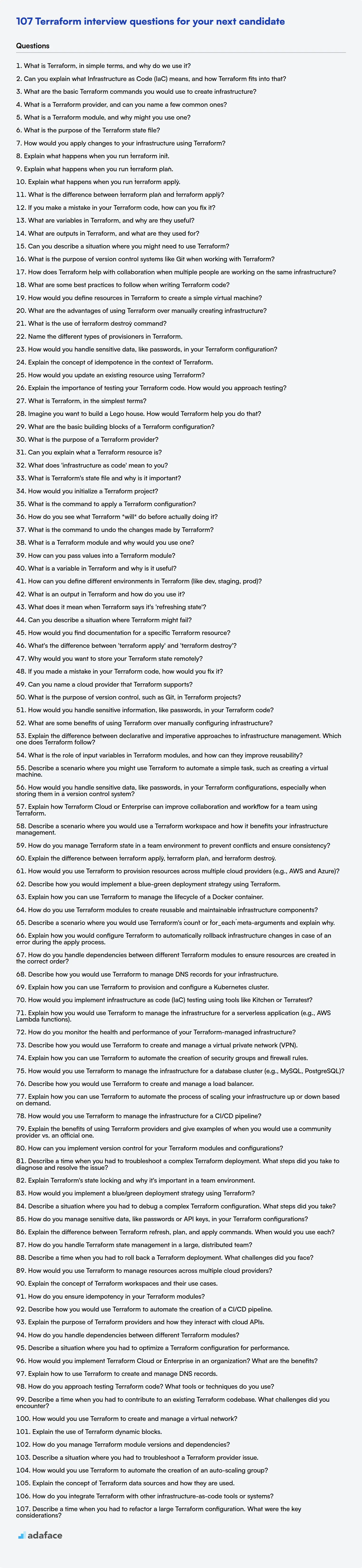

107 preguntas de entrevista de Terraform para tu próximo candidato

A medida que las empresas adoptan la Infraestructura como Código (IaC), identificar ingenieros de Terraform cualificados es importante para mantener la infraestructura. Evaluar a los candidatos puede ser complicado, especialmente con los crecientes requisitos para los Ingenieros de DevOps.

Esta entrada de blog proporciona una lista seleccionada de preguntas de entrevista de Terraform, diseñada para ayudar a los entrevistadores a evaluar a los candidatos en diferentes niveles de experiencia, desde recién licenciados hasta profesionales experimentados. También hemos incluido preguntas de opción múltiple (MCQ) de Terraform para evaluar la comprensión básica.

Al utilizar estas preguntas, puede evaluar eficazmente las habilidades de Terraform de un candidato. Considere la posibilidad de utilizar una prueba online de Terraform de antemano para preseleccionar a los candidatos de forma más eficaz.

Tabla de contenidos

Preguntas de la entrevista de Terraform para recién licenciados

Preguntas de la entrevista de Terraform para juniors

Preguntas de la entrevista intermedia de Terraform

Preguntas de la entrevista de Terraform para experimentados

Preguntas de opción múltiple (MCQ) de Terraform

¿Qué habilidades de Terraform debe evaluar durante la fase de entrevista?

3 consejos para utilizar las preguntas de la entrevista de Terraform

Contrata a los mejores talentos de Terraform con pruebas de habilidades

Descarga la plantilla de preguntas de la entrevista de Terraform en múltiples formatos

Preguntas de la entrevista de Terraform para recién licenciados

1. ¿Qué es Terraform, en términos sencillos, y por qué lo utilizamos?

Terraform es una herramienta de Infraestructura como Código (IaC). En pocas palabras, te permite definir tu infraestructura (servidores, bases de datos, redes, etc.) usando código. Este código se utiliza luego para aprovisionar y administrar automáticamente esa infraestructura. Es como escribir una receta para tu infraestructura y dejar que Terraform la ejecute.

Usamos Terraform porque nos permite automatizar la gestión de la infraestructura, haciéndola repetible, predecible y menos propensa a errores. Ayuda a controlar la versión de nuestra infraestructura como código regular, lo que permite la colaboración y la reversión más fácil. También admite múltiples proveedores de nube (AWS, Azure, GCP, etc.) permitiéndonos administrar recursos a través de ellos usando una sola herramienta.

2. ¿Puedes explicar qué significa Infraestructura como Código (IaC) y cómo encaja Terraform en eso?

Infraestructura como Código (IaC) es la práctica de administrar y aprovisionar la infraestructura a través del código, en lugar de mediante procesos manuales. Esto te permite automatizar la creación, modificación y gestión de la infraestructura de forma repetible y predecible. Los beneficios incluyen el control de versiones, implementaciones más rápidas, errores reducidos y una mayor consistencia.

Terraform es una herramienta IaC popular que te permite definir y aprovisionar infraestructura utilizando un lenguaje de configuración declarativo. Describes el estado deseado de tu infraestructura en archivos de configuración de Terraform, y Terraform automatiza el proceso de llevar tu infraestructura a ese estado. Soporta múltiples proveedores de nube (AWS, Azure, GCP, etc.), así como infraestructura local, lo que la convierte en una solución versátil para administrar diversos entornos.

Aquí hay un ejemplo básico de configuración de Terraform:

resource "aws_instance" "example" { ami = "ami-0c55b76446882a2ad" instance_type = "t2.micro" tags = { Name = "ExampleInstance" } }

3. ¿Cuáles son los comandos básicos de Terraform que usarías para crear infraestructura?

Para crear infraestructura con Terraform, usarías principalmente estos comandos:

terraform init: Inicializa el directorio de trabajo de Terraform. Esto descarga los complementos de proveedor necesarios.terraform plan: Crea un plan de ejecución, mostrando los cambios que Terraform hará en tu infraestructura. Es una buena práctica revisar este plan.terraform apply: Aplica los cambios descritos en el plan para crear o modificar la infraestructura. Normalmente, deberás confirmar esta acción.terraform apply -auto-approvese puede usar para omitir el aviso de aprobación.terraform destroy: Destruye todos los recursos administrados por tu configuración de Terraform. ¡Usa con precaución!

4. ¿Qué es un proveedor de Terraform, y puedes nombrar algunos comunes?

Un proveedor de Terraform es un complemento que permite a Terraform interactuar con varias plataformas, servicios y APIs de infraestructura. Esencialmente, actúa como un puente, permitiendo que Terraform administre recursos en esa plataforma específica. Los proveedores definen los tipos de recursos que Terraform puede administrar, sus propiedades y cómo crearlos, leerlos, actualizarlos y eliminarlos (CRUD).

Algunos proveedores comunes de Terraform incluyen:

aws: Para la gestión de recursos en Amazon Web Services.azurerm: Para la gestión de recursos en Microsoft Azure.google: Para la gestión de recursos en Google Cloud Platform.kubernetes: Para la gestión de clústeres y recursos de Kubernetes.docker: Para la gestión de contenedores e imágenes de Docker.digitalocean: Para la gestión de recursos en DigitalOcean.

5. ¿Qué es un módulo de Terraform y por qué podrías usar uno?

Un módulo de Terraform es un componente de configuración reutilizable que encapsula un conjunto de recursos de Terraform. Esencialmente, es un directorio que contiene archivos de configuración de Terraform que definen una unidad lógica de infraestructura. Los módulos promueven la modularidad, la reutilización y la consistencia en el código de infraestructura.

Podrías usar un módulo para:

- Simplificar configuraciones complejas: Dividir configuraciones grandes e inmanejables en piezas más pequeñas y manejables.

- Promover la reutilización de código: Usar el mismo módulo varias veces para crear componentes de infraestructura idénticos.

- Garantizar la consistencia: Asegurar que los componentes de infraestructura se creen de manera estandarizada.

- Abstracción: Ocultar la complejidad de la infraestructura subyacente al usuario.

Por ejemplo, podrías crear un módulo para aprovisionar una instancia de AWS EC2 con grupos de seguridad y redes preconfigurados. Este módulo puede reutilizarse en diferentes proyectos o entornos.

6. ¿Cuál es el propósito del archivo de estado de Terraform?

El archivo de estado de Terraform sirve como un componente crucial para la gestión de la infraestructura de Terraform. Esencialmente, mapea los recursos del mundo real a tu configuración de Terraform, permitiendo que Terraform rastree y gestione tu infraestructura de manera efectiva. Sin el archivo de estado, Terraform no sabría qué recursos ha creado o modificado previamente.

Específicamente, el archivo de estado cumple varios propósitos clave:

- Seguimiento de recursos: Almacena metadatos sobre recursos de infraestructura gestionados, como ID de recursos, atributos y dependencias.

- Mapeo de la configuración a los recursos: Vincula los recursos definidos en su configuración de Terraform con los recursos reales en su infraestructura. Esto es esencial para actualizar o eliminar recursos.

- Almacenamiento de datos confidenciales: Si bien no es lo ideal, el archivo de estado a veces almacena datos confidenciales como contraseñas o claves de API, aunque se recomienda usar un backend remoto con cifrado para un almacenamiento seguro.

- Generación de planes: Terraform usa el archivo de estado para generar planes de ejecución, determinando qué cambios deben realizarse para lograr el estado deseado definido en su configuración.

- Bloqueo de estado: Ayuda con el bloqueo de estado (si usa un backend adecuado), evitando que las operaciones concurrentes de Terraform corrompan el estado.

7. ¿Cómo aplicaría cambios a su infraestructura usando Terraform?

Aplicaría cambios a mi infraestructura usando Terraform siguiendo el flujo de trabajo estándar. Primero, modificaría los archivos de configuración de Terraform (.tf) para reflejar los cambios deseados. Luego, ejecutaría terraform plan para obtener una vista previa de los cambios propuestos. Esto me permite revisar las adiciones, modificaciones y eliminaciones que Terraform tiene la intención de realizar antes de aplicarlas realmente. Si el plan parece correcto, ejecutaría terraform apply.

Para garantizar la seguridad y la auditabilidad, normalmente usaría un sistema de control de versiones como Git para administrar mis configuraciones de Terraform y usaría tuberías de CI/CD para automatizar los pasos plan y apply. También aprovecharía Terraform Cloud o Terraform Enterprise para la gestión de estados, la colaboración y la ejecución remota.

8. Explique qué sucede cuando ejecuta terraform init.

terraform init inicializa un directorio de trabajo de Terraform. Esto implica varios pasos clave: Inicializa el backend donde se almacenará el estado de Terraform (local por defecto, pero puede ser remoto como AWS S3 o Azure Blob Storage). Descarga e instala los complementos del proveedor especificados en los archivos de configuración de Terraform (por ejemplo, aws, azurerm, google). Estos proveedores permiten a Terraform interactuar con plataformas de infraestructura específicas. La inicialización prepara el directorio de trabajo para los comandos posteriores de Terraform como plan y apply.

Específicamente, esto:

- Inicialización del backend: Configura el backend (donde se almacena el estado de Terraform).

- Instalación del proveedor: Descarga los complementos de proveedor necesarios. Estos complementos son cruciales para interactuar con plataformas de infraestructura específicas, como AWS, Azure o Google Cloud.

- Instalación del módulo: Descarga los módulos especificados en los archivos de configuración.

9. Explica qué sucede cuando ejecutas `terraform plan`.

Cuando ejecutas terraform plan, Terraform lee tus archivos de configuración y los compara con el estado actual de tu infraestructura. Determina los cambios necesarios para alcanzar el estado deseado definido en tu configuración. La salida es un plan que describe los recursos que se crearán, modificarán o destruirán. Esencialmente, responde a la pregunta: '¿Qué hará Terraform?'

Específicamente, el proceso involucra:

- Configuración de lectura: Analiza los archivos de configuración de Terraform (

.tf). - Actualización del estado: Recupera el estado actual de los recursos del archivo de estado (o backend remoto).

- Diferenciación: Compara el estado deseado (configuración) con el estado real.

- Análisis de dependencias: Resuelve las dependencias entre los recursos.

- Generación del plan: Crea un plan de ejecución que detalla las acciones que Terraform realizará. El plan incluye:

- Recursos que se crearán (signo +).

- Recursos que se modificarán (signo ~).

- Recursos que se destruirán (signo -).

- Salida: Muestra el plan en un formato legible para el usuario en la consola. También puede guardarlo en un archivo.

10. Explique qué sucede cuando ejecuta terraform apply.

terraform apply es el comando utilizado para aplicar los cambios necesarios para alcanzar el estado deseado de su infraestructura, tal como se define en los archivos de configuración de Terraform. Realiza los siguientes pasos clave:

- Creación del plan: Terraform primero crea un plan de ejecución. Este plan detalla todas las acciones que Terraform realizará para lograr el estado deseado. Esto implica leer el estado actual, compararlo con el estado deseado (como se define en la configuración) y generar un plan de cambios (creación, actualización o eliminación de recursos).

- Aprobación del plan: Terraform muestra el plan de ejecución y solicita la aprobación. Este es un paso crítico donde usted revisa los cambios para asegurarse de que se alinean con sus intenciones y evitar consecuencias no deseadas.

- Aprovisionamiento de recursos: Una vez aprobado, Terraform ejecuta el plan. Llama a los complementos del proveedor apropiados (por ejemplo, AWS, Azure, GCP) para crear, actualizar o eliminar recursos en su infraestructura de acuerdo con el plan. Terraform también actualiza el archivo de estado para reflejar el estado actual de la infraestructura.

11. ¿Cuál es la diferencia entre `terraform plan` y `terraform apply`?

`terraform plan` crea un plan de ejecución, que te permite previsualizar los cambios que Terraform va a realizar en tu infraestructura. Analiza el estado actual de tu infraestructura y lo compara con el estado deseado definido en tus archivos de configuración de Terraform, mostrándote qué recursos se agregarán, modificarán o destruirán. Críticamente, en realidad no realiza ningún cambio.

`terraform apply` ejecuta los cambios definidos en los archivos de configuración de Terraform, utilizando el plan de ejecución generado por `terraform plan`. Realmente aprovisiona, modifica o destruye los recursos en tu infraestructura para que coincidan con el estado deseado. Si ejecutas `terraform apply` sin un plan, Terraform creará implícitamente un nuevo plan antes de aplicar. Es una buena práctica revisar un plan antes de aplicar para evitar consecuencias no deseadas.

12. Si cometes un error en tu código de Terraform, ¿cómo puedes solucionarlo?

Terraform proporciona varios mecanismos para solucionar errores en su código. El método principal es editar directamente los archivos de configuración de Terraform, corregir el error y luego volver a ejecutar terraform apply. El archivo de estado de Terraform realiza un seguimiento de la infraestructura administrada, por lo que intentará conciliar las diferencias entre el estado deseado (su código corregido) y el estado actual. Si el error resultó en que los recursos se crearan incorrectamente, Terraform modificará o destruirá esos recursos según sea necesario para que coincidan con la configuración actualizada.

Además, el comando terraform plan es invaluable para previsualizar los cambios antes de aplicarlos. Si se cometió y aplicó un error, y desea revertir a un estado anterior, puede usar el comando terraform state push junto con un archivo .tfstate respaldado. Alternativamente, puede modificar manualmente el archivo de estado de Terraform, aunque esto generalmente se desaconseja debido al riesgo de corrupción de datos. También puede usar terraform taint para forzar la recreación de recursos específicos.

13. ¿Qué son las variables en Terraform y por qué son útiles?

Las variables en Terraform son valores con nombre que le permiten personalizar y parametrizar sus configuraciones de Terraform. Actúan como marcadores de posición para valores que podrían cambiar entre diferentes implementaciones o entornos. Piense en ellas como parámetros de entrada para sus módulos de Terraform.

Son útiles por varias razones:

- Reutilización: Evite codificar valores directamente en su código Terraform, lo que hace que sus configuraciones sean reutilizables en diferentes entornos (por ejemplo, desarrollo, pruebas, producción).

- Flexibilidad: Modifique fácilmente las configuraciones de infraestructura sin cambiar el código real.

- Organización: Mejore la legibilidad y el mantenimiento de su código Terraform separando la configuración del código en sí. Utilice archivos

variables.tfpara definir sus variables y sus tipos. - Gestión de la configuración: Integre con las tuberías CI/CD para proporcionar diferentes valores a su código de infraestructura en función del entorno en el que se está implementando. Por ejemplo, puede definir una variable para el tipo de instancia y establecer diferentes valores para dev y prod, como

t2.microvsm5.large.

14. ¿Qué son las salidas en Terraform y para qué se utilizan?

Las salidas en Terraform se utilizan para exponer información sobre su infraestructura después de que se ha aprovisionado. Definen valores a los que se puede acceder fácilmente fuera de Terraform, como la dirección IP de un servidor, una contraseña generada o el ARN de un recurso.

Las salidas sirven para varios propósitos. Se pueden utilizar para:

-

Mostrar información importante al usuario después de que

terraform applyse complete. -

Pasar datos entre configuraciones de Terraform (usando el estado remoto).

-

Hacer que los valores estén disponibles para otros sistemas o scripts que necesiten interactuar con la infraestructura aprovisionada. Por ejemplo:

output "instance_ip_addr" { value = aws_instance.example.public_ip }

15. ¿Puedes describir una situación en la que podrías necesitar usar Terraform?

Usaría Terraform cuando necesite aprovisionar y administrar la infraestructura como código (IaC) en múltiples proveedores de nube o entornos locales. Por ejemplo, imagine configurar una aplicación web de tres niveles: un balanceador de carga, servidores de aplicaciones y una base de datos.

Usando Terraform, puedo definir la infraestructura (VMs, redes, grupos de seguridad, etc.) en un archivo de configuración y luego usar Terraform para automatizar la creación, modificación y eliminación de estos recursos en AWS, Azure y GCP si es necesario. Esto permite implementaciones consistentes y repetibles, control de versiones de la infraestructura y una colaboración más fácil entre los miembros del equipo. Por ejemplo, la configuración de terraform se verá algo así para crear una instancia de AWS EC2:

recurso "aws_instance" "ejemplo" { ami = "ami-0c55b925" # Reemplace con una AMI válida instance_type = "t2.micro" tags = { Name = "ExampleInstance" } }

16. ¿Cuál es el propósito de los sistemas de control de versiones como Git al trabajar con Terraform?

Los sistemas de control de versiones como Git son cruciales para gestionar la infraestructura de Terraform como código. Permiten rastrear los cambios en las configuraciones de Terraform, facilitar la colaboración entre los miembros del equipo y proporcionar un mecanismo para revertir a estados anteriores. Esto es esencial para mantener la estabilidad y prevenir consecuencias no deseadas.

Específicamente, Git ayuda con:

- Seguimiento del historial: Registrar cada cambio realizado en el código de Terraform.

- Colaboración: Permitir que varios desarrolladores trabajen en la misma infraestructura simultáneamente.

- Retrocesos: Revertir a un estado de funcionamiento anterior si una implementación introduce errores.

- Auditoría: Proporcionar un registro de auditoría claro de quién hizo qué cambios y cuándo.

- Ramificación: Aislar los cambios experimentales en ramas sin afectar la configuración principal de la infraestructura.

- Uso de un repositorio remoto como

GitHub,GitLaboBitbucketpara la gestión centralizada del código.

17. ¿Cómo ayuda Terraform con la colaboración cuando varias personas trabajan en la misma infraestructura?

Terraform facilita la colaboración a través de varias características clave. Su configuración declarativa permite a los miembros del equipo comprender fácilmente el estado deseado de la infraestructura. La gestión de estados, especialmente cuando se utiliza un backend remoto como Terraform Cloud o HashiCorp Consul, asegura que todos trabajen con la vista más reciente y consistente de la infraestructura. Esto ayuda a evitar conflictos y sobreescrituras no deseadas.

Además, el enfoque de infraestructura como código de Terraform permite el control de versiones utilizando Git u otro VCS. Esto significa que los cambios pueden ser rastreados, revisados y auditados. Características como las ramas, las solicitudes de extracción y las revisiones de código permiten el desarrollo colaborativo y garantizan la calidad y la estabilidad. Los módulos también admiten la reutilización y los componentes estandarizados, promoviendo la consistencia y reduciendo los errores en todos los equipos.

18. ¿Cuáles son algunas de las mejores prácticas a seguir al escribir código Terraform?

- Usa módulos de Terraform: Los módulos promueven la reutilización y la consistencia. Desglosa la infraestructura en componentes lógicos. Controla siempre las versiones de los módulos.

- Mantén el estado correctamente: Utiliza el almacenamiento de estado remoto (por ejemplo, AWS S3, Azure Blob Storage, Terraform Cloud) para evitar la corrupción y permitir la colaboración. Bloquea el archivo de estado durante las operaciones para evitar modificaciones concurrentes.

- Control de versiones: Almacena el código de Terraform en un sistema de control de versiones (por ejemplo, Git). Usa estrategias de ramificación para diferentes entornos o funciones.

- Usa variables: Parametriza las configuraciones utilizando variables para que sean flexibles y reutilizables. Define valores predeterminados y utiliza la validación de entrada.

- Sigue una convención de nomenclatura coherente: Establece y adhiérete a una convención de nomenclatura clara para los recursos y las variables para mejorar la legibilidad y el mantenimiento.

- Usa un Linter y un formateador: Emplea herramientas como

terraform fmtpara el formato del código yterraform validatepara la validación de la sintaxis y la configuración. Considera el uso de linters comotflint. - Prueba tu código: Implementa pruebas automatizadas para tu código de Terraform. Considera el uso de herramientas como

Terratest. - Manténlo DRY (Don't Repeat Yourself - No te repitas): Evita la duplicación utilizando módulos, variables y fuentes de datos de forma eficaz. Usa

for_eachycountpara gestionar múltiples recursos similares. - Usa fuentes de datos: Usa fuentes de datos para obtener información sobre la infraestructura existente o los recursos externos. Esto reduce la codificación fija y hace que las configuraciones sean más dinámicas.

- Planifica y aplica por separado: Ejecuta siempre

terraform planpara revisar los cambios antes de aplicarlos conterraform apply. - Usa un pipeline de CI/CD: Automatiza las implementaciones de Terraform usando un pipeline de CI/CD para un aprovisionamiento de infraestructura consistente y fiable.

19. ¿Cómo definirías los recursos en Terraform para crear una máquina virtual simple?

Para definir una máquina virtual en Terraform, normalmente se utiliza un bloque de recursos junto con el proveedor apropiado. Por ejemplo, utilizando AWS, se usaría el recurso aws_instance. Este bloque especifica el estado deseado de la VM.

Los atributos clave incluirían:

ami: El ID de la Imagen de Máquina de Amazon (AMI).instance_type: El tipo de instancia (por ejemplo, t2.micro).tags: Metadatos para la VM.subnet_id: La subred en la que se colocará la VM.vpc_security_group_ids: Grupos de seguridad para el acceso a la red.

Aquí hay un fragmento de código de Terraform:

resource "aws_instance" "example" { ami = "ami-xxxxxxxxxxxxx" # Reemplaza con tu AMI instance_type = "t2.micro" tags = { Name = "ExampleVM" } }

20. ¿Cuáles son las ventajas de usar Terraform sobre la creación manual de infraestructura?

Terraform ofrece varias ventajas sobre la creación manual de infraestructura. Permite la Infraestructura como Código (IaC), lo que permite definir la infraestructura en archivos de configuración que se pueden controlar por versiones, compartir y reutilizar. Esto promueve la consistencia, reduce errores y simplifica la colaboración. Además, Terraform automatiza el aprovisionamiento de infraestructura, lo que acelera significativamente la implementación y reduce el esfuerzo manual.

Los beneficios clave incluyen:

- Control de versiones: Realizar un seguimiento de los cambios y revertir a configuraciones anteriores.

- Automatización: Optimizar la implementación y reducir errores manuales.

- Consistencia: Asegurar que la infraestructura esté configurada de manera consistente.

- Colaboración: Facilitar el trabajo en equipo y el intercambio de conocimientos.

- Reducción de costos: Optimizar el uso de recursos a través de una gestión eficiente.

- Idempotencia: Terraform asegura que ejecutar la misma configuración varias veces produce el mismo resultado.

21. ¿Cuál es el uso del comando `terraform destroy`?

El comando terraform destroy se utiliza para destruir toda la infraestructura gestionada por la configuración actual de Terraform. Esencialmente deshace lo que terraform apply creó.

Lee el archivo de estado de Terraform para determinar qué recursos se gestionan actualmente y luego envía solicitudes de eliminación a los proveedores respectivos (por ejemplo, AWS, Azure, GCP) para eliminar esos recursos. Este comando es crucial para limpiar los recursos cuando ya no son necesarios, evitando costos innecesarios y manteniendo un entorno de infraestructura limpio.

22. Nombra los diferentes tipos de provisionadores en Terraform.

Los provisionadores de Terraform se utilizan para ejecutar scripts u otras acciones en un recurso después de que se crea. Generalmente son el último recurso, utilizado cuando los recursos integrados de Terraform no son suficientes. Hay varios tipos de provisionadores, incluyendo:

- file: Copia archivos o directorios al recurso.

- local-exec: Ejecuta un comando local en la máquina que ejecuta Terraform.

- remote-exec: Ejecuta comandos en el recurso después de que se crea. Típicamente utiliza SSH o WinRM.

- chef: Aprovisiona un recurso utilizando Chef.

- puppet: Aprovisiona un recurso utilizando Puppet.

- salt-masterless: Aprovisiona un recurso utilizando Salt en modo sin maestro.

- Habitat: Aprovisiona un recurso utilizando Habitat.

23. ¿Cómo manejaría datos sensibles, como contraseñas, en su configuración de Terraform?

Evitaría codificar datos sensibles directamente en las configuraciones de Terraform. En su lugar, aprovecharía soluciones seguras de gestión de secretos. Algunas opciones incluyen:

- Terraform Cloud/Enterprise Secrets Management: Almacenar secretos directamente dentro de la plataforma Terraform y referenciarlos en las configuraciones.

- HashiCorp Vault: Recuperar secretos dinámicamente de Vault utilizando el proveedor

vault. - Administradores de secretos del proveedor de la nube (AWS Secrets Manager, Azure Key Vault, Google Cloud Secret Manager): Almacenar secretos en el servicio de gestión de secretos del proveedor de la nube respectivo y acceder a ellos utilizando los proveedores de Terraform apropiados.

Para el desarrollo local, usaría variables de entorno o variables de entrada con las banderas sensibles apropiadas. Por ejemplo, variable "db_password" { type = string sensitive = true }. La bandera sensitive evita que el valor se muestre en el plan y el estado de Terraform. Además, usaría un .gitignore para evitar confirmar archivos que contengan secretos o información sensible.

24. Explique el concepto de idempotencia en el contexto de Terraform.

Idempotencia en Terraform significa que aplicar la misma configuración de Terraform varias veces siempre resultará en el mismo estado deseado de la infraestructura. En otras palabras, ya sea que aplique una configuración una vez o diez veces, el resultado final es idéntico. Terraform logra esto al rastrear el estado actual de la infraestructura y solo realizar cambios cuando son necesarios para alcanzar el estado deseado.

Los proveedores de Terraform son responsables de implementar la idempotencia dentro de sus recursos. Por ejemplo, si una configuración de Terraform especifica la creación de una máquina virtual, ejecutar la configuración varias veces no creará varias VM. Terraform reconocerá que la VM ya existe y no tomará ninguna medida. Sin embargo, si la configuración se cambia para modificar la VM, Terraform modificará la VM, y si la VM no coincide con el estado deseado, entonces se aplicarán las modificaciones.

25. ¿Cómo actualizaría un recurso existente usando Terraform?

Para actualizar un recurso existente usando Terraform, normalmente modificaría el bloque de recursos correspondiente en su archivo de configuración de Terraform (archivos .tf). Esto podría implicar cambiar los valores de los atributos, agregar nuevos atributos o eliminar los existentes. Después de realizar los cambios necesarios, ejecutaría terraform apply. Terraform luego compara el estado deseado definido en su configuración con el estado actual del recurso en su infraestructura.

Terraform generará un plan que muestra los cambios propuestos. Revise el plan cuidadosamente para comprender el impacto de la actualización. Si el plan parece correcto, puede aprobar los cambios, y Terraform actualizará el recurso para que coincida con la nueva configuración. Si la configuración del recurso contiene un bloque lifecycle con prevent_destroy = true, terraform no podrá actualizar el recurso si implica eliminar y volver a crear el recurso. Es posible que deba marcar un recurso con terraform taint <resource_address> y luego ejecutar terraform apply para forzar una recreación en la próxima aplicación si la API subyacente no admite la actualización in situ.

26. Explique la importancia de probar su código de Terraform. ¿Cómo abordaría las pruebas?

Probar el código de Terraform es crucial para garantizar que las implementaciones de la infraestructura sean confiables, predecibles y sin errores. Sin pruebas, corre el riesgo de implementar una infraestructura rota o mal configurada, lo que lleva a tiempo de inactividad, vulnerabilidades de seguridad o desperdicio de recursos. Ayuda a detectar errores al principio del ciclo de desarrollo, evitando costosas y lentas correcciones posteriores.

Mi enfoque para probar Terraform involucra varias capas:

- Análisis Estático: Usar herramientas como

terraform fmtyterraform validatepara verificar el formato y la sintaxis del código. También herramientas comotflintpara las mejores prácticas y posibles errores. - Pruebas Unitarias: Probar módulos individuales de forma aislada utilizando herramientas como

terratest. Esto verifica que cada módulo se comporte como se espera con entradas específicas. - Pruebas de Integración: Desplegar la infraestructura real en un entorno de prueba (por ejemplo, staging) y verificar que los diferentes componentes funcionen correctamente juntos. Esto se puede automatizar utilizando herramientas como

kitchen-terraformo scripts personalizados. - Pruebas de Extremo a Extremo: Verificar toda la pila de infraestructura y su integración con las aplicaciones. Esto confirma que la infraestructura desplegada cumple con la funcionalidad y los requisitos de rendimiento deseados. Por ejemplo, verificar si la aplicación web desplegada es accesible y sirve contenido.

Preguntas de entrevista de Terraform para principiantes

1. ¿Qué es Terraform, en los términos más simples?

Terraform es una herramienta de Infraestructura como Código (IaC). Esencialmente, te permite definir y gestionar tu infraestructura (servidores, bases de datos, redes, etc.) utilizando código en lugar de configurarlos manualmente. Este código es declarativo, lo que significa que describes el estado deseado de tu infraestructura, y Terraform averigua cómo lograrlo.

Piénsalo así: en lugar de hacer clic en una consola web para crear un servidor, escribes un archivo de configuración de Terraform que especifica la configuración del servidor (tamaño, región, sistema operativo, etc.). Terraform luego lee este archivo y automáticamente aprovisiona el servidor por ti. Esto se puede almacenar en el control de versiones y permite que la infraestructura se trate como código.

2. Imagina que quieres construir una casa de Lego. ¿Cómo te ayudaría Terraform a hacer eso?

Terraform, como un manual de instrucciones de Lego, te permite definir la infraestructura deseada (la casa de Lego) de forma declarativa. Describes qué quieres, no cómo construirlo. En la analogía de Lego, los archivos de configuración de Terraform son las instrucciones, y el propio Terraform es el constructor. Definirías recursos como aws_instance o google_compute_instance que podrían ser equivalentes a definir tipos y cantidades de ladrillos Lego requeridos.

Específicamente, Terraform ayuda con:

- Definir la casa (infraestructura): Describes los componentes de tu casa (servidores, redes, etc.) en los archivos de configuración de Terraform.

- Construir la casa (aprovisionamiento): Terraform aprovisiona y configura automáticamente estos componentes en tu proveedor de nube o infraestructura elegido.

- Gestionar los cambios: Terraform rastrea el estado de tu infraestructura y asegura que los cambios se apliquen de forma consistente y predecible.

- Destruir la casa (desmantelar la infraestructura): Cuando hayas terminado, Terraform puede desmantelar fácilmente toda la infraestructura, tal como desmantelar tu casa de Lego.

3. ¿Cuáles son los bloques de construcción básicos de una configuración de Terraform?

Los bloques de construcción básicos de una configuración de Terraform son:

-

Recursos: Estos son el bloque más importante. Representan componentes de infraestructura, como máquinas virtuales, redes o bases de datos. Le dicen a Terraform qué infraestructura crear y gestionar.

-

Fuentes de datos: Permiten a Terraform obtener información de la infraestructura existente o de las API externas. Estos datos se pueden utilizar para configurar recursos.

-

Variables: Actúan como parámetros para tu configuración, lo que te permite personalizar las implementaciones sin modificar el código directamente. Se definen con un bloque

variabley se pueden pasar a través de argumentos de línea de comandos, variables de entorno o un archivoterraform.tfvars. Usadefaultsi necesitas uno. -

Salidas: Estas exponen valores de su configuración de Terraform, haciéndolos accesibles después de la implementación. Son útiles para recuperar información importante, como direcciones IP o cadenas de conexión a bases de datos.

-

Módulos: Son paquetes reutilizables de configuraciones de Terraform que se pueden utilizar para crear implementaciones de infraestructura consistentes y repetibles. Encapsulan un conjunto de recursos y configuraciones en una sola unidad, mejorando la organización y reutilización del código.

-

Proveedores: Definen la plataforma de infraestructura (por ejemplo, AWS, Azure, GCP) con la que Terraform interactuará. Son responsables de autenticarse con la plataforma y proporcionar las API necesarias para administrar los recursos. Por ejemplo:

terraform { required_providers { aws = { source = "hashicorp/aws" version = "~> 4.0" } } }

4. ¿Cuál es el propósito de un proveedor de Terraform?

Un proveedor de Terraform es un plugin que permite a Terraform interactuar con diversas plataformas o servicios de infraestructura. Esencialmente, actúa como un traductor entre el lenguaje de configuración de Terraform (HCL) y la API de la plataforma de destino (por ejemplo, AWS, Azure, Google Cloud, Kubernetes, o incluso aplicaciones SaaS).

El proveedor define los recursos y las fuentes de datos que Terraform puede gestionar o leer de la plataforma de destino. Sin un proveedor, Terraform no sabría cómo crear, actualizar o eliminar recursos en esa plataforma. Abstrae la complejidad de la API subyacente y proporciona una interfaz consistente para que Terraform trabaje con diversas infraestructuras.

5. ¿Puede explicar qué es un recurso de Terraform?

Un recurso de Terraform es un componente fundamental que representa una parte de la infraestructura. Esto podría ser un recurso físico o virtual, como una máquina virtual, una interfaz de red o una base de datos. Es cualquier cosa que su infraestructura necesite para funcionar.

Terraform gestiona estos recursos definiendo su estado deseado en archivos de configuración. Cuando aplica una configuración de Terraform, Terraform creará, actualizará o eliminará recursos para que coincidan con el estado que ha definido. Ejemplos de recursos son aws_instance para una instancia EC2 en AWS, o google_compute_instance para una máquina virtual en Google Cloud. Cada recurso tiene atributos que definen sus propiedades, como el tipo de instancia, la región, etc. El formato general para declarar un recurso es: resource "resource_type" "resource_name" { ...attributes... }.

6. ¿Qué significa "infraestructura como código" para usted?

Infraestructura como Código (IaC) es la práctica de gestionar y aprovisionar la infraestructura a través de archivos de definición legibles por máquina, en lugar de a través de herramientas de configuración manuales e interactivas. Esencialmente, trata la configuración de su infraestructura como código de software. Esto le permite controlar la versión de su infraestructura, automatizar las implementaciones y crear entornos repetibles.

Algunos beneficios clave incluyen:

- Automatización: Reduce el esfuerzo manual y el error humano.

- Control de versiones: Realiza un seguimiento de los cambios y retrocede fácilmente a configuraciones anteriores.

- Consistencia: Asegura que la infraestructura se aprovisione de manera consistente en todos los entornos.

- Velocidad: Acelera el proceso de aprovisionamiento e implementación.

Por ejemplo, al usar herramientas como Terraform o AWS CloudFormation, puede definir sus servidores, redes y otros recursos en código, y luego usar esas definiciones para crear y administrar automáticamente su infraestructura.

7. ¿Qué es el archivo de estado de Terraform y por qué es importante?

El archivo de estado de Terraform es un componente crucial que almacena la configuración actual de su infraestructura administrada por Terraform. Asigna los recursos de Terraform a objetos de infraestructura del mundo real. Este archivo realiza un seguimiento de los recursos que Terraform ha creado y sus propiedades, lo que permite a Terraform comprender qué cambios se necesitan para lograr el estado deseado.

El archivo de estado es importante porque permite a Terraform:

- Rastrear recursos: Saber qué infraestructura está gestionando.

- Planificar cambios: Determinar las diferencias entre el estado deseado y el estado actual, creando un plan de ejecución.

- Aplicar cambios: Modificar la infraestructura para que coincida con el estado deseado, actualizando el archivo de estado en consecuencia.

- Prevenir conflictos: Administrar los recursos correctamente y evitar conflictos cuando varias personas o sistemas trabajan en la misma infraestructura.

8. ¿Cómo inicializarías un proyecto de Terraform?

Para inicializar un proyecto de Terraform, normalmente comienzas por crear un nuevo directorio para tu proyecto. Dentro de este directorio, escribirás tus archivos de configuración de Terraform (generalmente con la extensión .tf) que definen tu infraestructura. El comando principal para inicializar un proyecto es terraform init. Este comando realiza varios pasos cruciales: inicializa el directorio de trabajo, descarga los plugins de proveedor necesarios especificados en tu configuración (o requeridos por cualquier módulo que estés usando) y configura el backend donde Terraform almacenará el archivo de estado.

Una vez que terraform init se completa, Terraform está listo para planificar y aplicar tu configuración. Es una buena práctica controlar la versión de tus archivos .tf usando Git o un sistema similar, pero excluye el directorio .terraform y el archivo terraform.tfstate (o configura un backend remoto para almacenar el estado de forma segura). El directorio .terraform contiene los plugins de proveedor descargados y no está destinado a ser controlado por versiones. El archivo terraform.tfstate almacena el estado actual de tu infraestructura y debe ser protegido.

9. ¿Cuál es el comando para aplicar una configuración de Terraform?

El comando para aplicar una configuración de Terraform es terraform apply. Este comando ejecuta las acciones propuestas en el plan de Terraform para lograr el estado deseado de su infraestructura. Pedirá confirmación antes de proceder, a menos que se utilice la opción -auto-approve.

10. ¿Cómo se puede ver lo que Terraform *hará* antes de hacerlo realmente?

Terraform proporciona el comando terraform plan para previsualizar los cambios que pretende hacer en su infraestructura. Este comando compara su configuración actual de Terraform con el estado actual de su infraestructura y genera un plan de ejecución, que describe los recursos que se crearán, modificarán o destruirán.

Ejecutar terraform plan le permite revisar los cambios propuestos antes de aplicarlos con terraform apply. Esto es crucial para comprender el impacto de los cambios en su configuración y minimizar el riesgo de consecuencias no deseadas. La salida muestra un desglose detallado de cada cambio, incluyendo los atributos de los recursos y las dependencias.

11. ¿Cuál es el comando para deshacer los cambios realizados por Terraform?

El comando principal para deshacer los cambios realizados por Terraform es terraform destroy. Este comando lee el archivo de estado actual y destruye todos los recursos gestionados por Terraform en ese estado. Revierte efectivamente la infraestructura al estado anterior a que Terraform la creara inicialmente.

Si solo deseas deshacer cambios específicos del terraform apply más reciente, podrías usar la opción -target con terraform destroy para apuntar a recursos específicos. Sin embargo, considera cuidadosamente las dependencias al usar -target, ya que destruir un recurso puede requerir la destrucción de recursos dependientes también. El comando terraform taint y el posterior terraform apply se pueden usar para forzar la recreación de un recurso, deshaciendo efectivamente los cambios de configuración si la nueva configuración es el estado deseado.

12. ¿Qué es un módulo de Terraform y por qué lo usarías?

Un módulo de Terraform es un paquete reutilizable y autocontenido de configuraciones de Terraform que gestiona un conjunto de recursos de infraestructura relacionados. Esencialmente, es un envoltorio alrededor de una colección de configuraciones de Terraform (archivos .tf) en un directorio, proporcionando una forma de abstraer y encapsular implementaciones de infraestructura complejas.

Usarías un módulo de Terraform por varias razones:

- Reutilización: Los módulos te permiten definir componentes de infraestructura una vez y reutilizarlos en múltiples proyectos o entornos.

- Organización: Los módulos ayudan a dividir configuraciones grandes y complejas en piezas más pequeñas y manejables.

- Abstracción: Los módulos ocultan la complejidad de la infraestructura subyacente al usuario, proporcionando una interfaz más simple para la implementación.

- Consistencia: Los módulos aseguran implementaciones consistentes en diferentes entornos.

- Colaboración: Los módulos facilitan que los equipos colaboren en proyectos de infraestructura, ya que pueden compartir y reutilizar módulos.

13. ¿Cómo puedes pasar valores a un módulo de Terraform?

Los valores se pasan a los módulos de Terraform principalmente utilizando variables de entrada. Estas se declaran dentro del módulo utilizando el bloque variable. Al llamar al módulo, puedes asignar valores a estas variables de entrada utilizando los argumentos del bloque module.

Alternativamente, puedes pasar valores usando:

- Variables de Terraform definidas fuera del módulo: Si una variable con el mismo nombre que una variable de entrada del módulo existe en la configuración de llamada, Terraform utilizará automáticamente su valor.

- Variables de entorno: Terraform puede leer variables de entorno utilizando el prefijo

var.en tu configuración de Terraform. - Variables de Terraform Cloud/Enterprise: Al ejecutar Terraform en un entorno gestionado, las variables se pueden definir y gestionar allí.

14. ¿Qué es una variable en Terraform y por qué es útil?

Una variable en Terraform es un valor con nombre que se puede utilizar para personalizar las configuraciones de Terraform. Las variables actúan como parámetros, lo que te permite definir configuraciones reutilizables que se pueden adaptar fácilmente a diferentes entornos o escenarios sin modificar directamente el código.

Son útiles porque promueven la reutilización del código, mejoran la legibilidad y permiten una mejor gestión de la configuración. En lugar de codificar valores directamente en tu configuración de Terraform, puedes definir variables y asignarles valores al ejecutar Terraform. Esto simplifica el proceso de gestión de configuraciones en diferentes entornos (por ejemplo, desarrollo, staging, producción) o para diferentes recursos con atributos ligeramente variables. Las variables mejoran la flexibilidad y el mantenimiento de tu código Terraform.

15. ¿Cómo puedes definir diferentes entornos en Terraform (como dev, staging, prod)?

Hay varios enfoques comunes para definir diferentes entornos (dev, staging, prod) en Terraform:

- Espacios de trabajo: Los espacios de trabajo de Terraform te permiten administrar múltiples estados para una sola configuración. Puedes alternar entre espacios de trabajo (por ejemplo,

terraform workspace select dev) para aplicar el mismo código de infraestructura a diferentes entornos. Cada espacio de trabajo mantiene su propio archivo de estado, aislando efectivamente los entornos. - Directorios separados: Crea directorios separados para cada entorno (por ejemplo,

dev/,staging/,prod/). Cada directorio contiene sus propios archivos de configuración de Terraform. Este enfoque proporciona una clara separación y aislamiento. - Variables: Usa variables dentro de una sola configuración de Terraform para configurar condicionalmente los recursos en función del entorno de destino. Puedes pasar valores específicos del entorno a través de argumentos de línea de comandos (por ejemplo,

terraform apply -var="environment=dev") o variables de entorno.

16. ¿Qué es una salida en Terraform y cómo se usa?

Una salida en Terraform expone valores de tu configuración de Terraform. Estos valores pueden ser usados luego por otras configuraciones de Terraform o sistemas. Las salidas se definen usando el bloque output en tu configuración de Terraform.

Las salidas se usan para:

- Mostrar información importante después de un

terraform apply, como direcciones IP o nombres DNS. - Pasar valores entre configuraciones de Terraform, usando

terraform_remote_stateo fuentes de datos. - Hacer que los valores estén disponibles para otros sistemas para automatización o monitoreo.

17. ¿Qué significa cuando Terraform dice que está 'refrescando el estado'?

Cuando Terraform dice que está 'refrescando el estado', significa que está leyendo el estado actual de tus recursos de infraestructura del proveedor de la nube real (como AWS, Azure o GCP) y actualizando su archivo de estado local (terraform.tfstate) para reflejar la configuración del mundo real. Este proceso asegura que Terraform esté al tanto de cualquier cambio que pueda haber ocurrido fuera de Terraform, como modificaciones manuales realizadas a través de la consola o la CLI del proveedor de la nube.

El propósito principal de la actualización del estado es detectar derivas. Una deriva ocurre cuando el estado real de un recurso difiere del estado registrado en el archivo de estado de Terraform. Terraform necesita un archivo de estado preciso para planificar y aplicar cambios correctamente, por lo que la actualización es crucial para mantener la consistencia y prevenir modificaciones o errores inesperados durante las operaciones futuras de Terraform. Por ejemplo, si alguien cambia manualmente el número de instancias en un grupo de escalado automático, la actualización de Terraform detectará este cambio.

18. ¿Puede describir una situación en la que Terraform podría fallar?

Terraform puede fallar en varias situaciones. Un escenario común es cuando hay problemas de dependencia o configuraciones incorrectas en el código de Terraform. Por ejemplo, si un recurso depende de otro recurso que aún no se ha creado con éxito (debido a problemas de red o permisos insuficientes), es probable que Terraform falle durante la etapa de aplicación.

Otra situación en la que Terraform podría fallar es cuando se realizan cambios fuera del control de Terraform (por ejemplo, cambios manuales en los recursos de la nube a través de la consola). Esto puede llevar a una deriva del estado, donde el archivo de estado de Terraform ya no refleja con precisión la infraestructura real. Cuando Terraform intenta aplicar cambios basándose en su estado desactualizado, pueden surgir conflictos, lo que provoca que la implementación falle. Además, las incompatibilidades de la versión del proveedor y alcanzar los límites de recursos dentro del proveedor de la nube pueden provocar fallos.

19. ¿Cómo encontrarías documentación para un recurso específico de Terraform?

La forma principal de encontrar documentación para un recurso específico de Terraform es a través del sitio web oficial de Terraform. Específicamente, navega al Registro de Terraform (registry.terraform.io) y busca el proveedor asociado con el recurso. Una vez que hayas encontrado el proveedor, puedes explorar sus recursos y fuentes de datos, cada uno con documentación detallada que incluye argumentos, atributos, ejemplos e instrucciones de importación.

Alternativamente, puedes usar directamente un motor de búsqueda como Google, DuckDuckGo, etc. buscando: terraform <proveedor> <recurso> por ejemplo, terraform aws s3 bucket. Esto generalmente te lleva directamente a la página de documentación relevante en el Registro de Terraform o en el sitio web del proveedor. La documentación generalmente incluye ejemplos de código para varios casos de uso.

20. ¿Cuál es la diferencia entre 'terraform apply' y 'terraform destroy'?

terraform apply crea o modifica los recursos de infraestructura definidos en su configuración de Terraform. Lee el estado actual y el estado deseado (definido en sus archivos .tf), calcula las diferencias y luego toma medidas para converger la infraestructura al estado deseado. Esto podría implicar la creación de nuevos recursos, la modificación de los existentes o incluso la eliminación de recursos que ya no son necesarios según la configuración.

terraform destroy es lo opuesto. Elimina todos los recursos de infraestructura gestionados por su configuración de Terraform del proveedor de la nube. Efectivamente deshace lo que hizo terraform apply, eliminando todos los recursos que se encuentran actualmente en el estado de Terraform. Tenga mucho cuidado al ejecutar terraform destroy, ya que puede resultar en una pérdida significativa de datos e interrupciones del servicio si no se ejecuta con la planificación y comprensión adecuadas.

21. ¿Por qué querría almacenar su estado de Terraform de forma remota?

Almacenar el estado de Terraform de forma remota ofrece varias ventajas. Principalmente, permite la colaboración entre los miembros del equipo. Cuando el estado se almacena localmente, solo la persona con el archivo de estado puede modificar la infraestructura de forma segura. El almacenamiento de estado remoto, especialmente cuando se combina con el bloqueo de estado, garantiza que se eviten las modificaciones concurrentes, evitando la corrupción del estado.

Además, el almacenamiento remoto proporciona una solución más segura y duradera. Los archivos de estado locales pueden eliminarse o corromperse accidentalmente. El uso de servicios como AWS S3, Azure Blob Storage o HashiCorp Consul proporciona redundancia y control de versiones, protegiendo contra la pérdida de datos y permitiendo la auditoría y las reversiones.

22. Si cometiera un error en su código de Terraform, ¿cómo lo solucionaría?

Si cometí un error en mi código de Terraform, el primer paso es analizar cuidadosamente los mensajes de error que proporciona Terraform. Estos mensajes a menudo señalan la ubicación exacta y la naturaleza del problema (por ejemplo, error de sintaxis, atributo de recurso incorrecto, problema de dependencia). Luego examinaría los archivos de configuración de Terraform relevantes (por ejemplo, archivos .tf) para identificar la fuente del error. Usaría el comando terraform plan para ver el impacto de mis cambios.

Para solucionar el error, editaría el código de Terraform, corrigiendo cualquier error tipográfico, ajustando las configuraciones de los recursos o resolviendo conflictos de dependencia. Después de realizar los cambios necesarios, ejecutaría terraform validate para asegurar que la sintaxis y la configuración sean válidas. A continuación, ejecutaría terraform plan nuevamente para confirmar que los cambios se alinean con el estado deseado y que no ocurrirán modificaciones inesperadas. Finalmente, aplicaría los cambios con terraform apply. Si el error persiste después de aplicar, revertiría a un estado de trabajo anterior utilizando el control de versiones (por ejemplo, Git) si está disponible, o deshacería manualmente los cambios actualizando el archivo de estado o ejecutando terraform destroy para los recursos aprovisionados incorrectamente.

23. ¿Puedes nombrar un proveedor de nube que Terraform soporte?

Sí, Terraform soporta muchos proveedores de nube. Un ejemplo popular es Amazon Web Services (AWS). Terraform puede usarse para aprovisionar y administrar recursos de AWS como instancias EC2, buckets S3 y VPCs.

24. ¿Cuál es el propósito del control de versiones, como Git, en proyectos de Terraform?

El control de versiones con Git es crucial en proyectos de Terraform por varias razones. Principalmente, permite rastrear y gestionar los cambios en el código de tu infraestructura a lo largo del tiempo. Esto incluye las configuraciones de Terraform (archivos .tf), archivos de estado (aunque estos a menudo se almacenan de forma remota y se versionan por separado), y cualquier script o módulo de soporte. Esto permite a los equipos colaborar eficazmente, revertir a estados anteriores si es necesario y comprender el historial de los cambios en la infraestructura.

Específicamente, Git facilita características como ramificaciones para experimentar con nuevos cambios de infraestructura, solicitudes de extracción para la revisión y aprobación del código, y un seguimiento de auditoría claro de quién realizó qué cambios y cuándo. La utilización de Git garantiza que los cambios de infraestructura se traten como cualquier otro código, promoviendo las mejores prácticas para el desarrollo y la implementación. También ayuda en la recuperación ante desastres al proporcionar una copia de seguridad y un historial confiables de la configuración de la infraestructura.

25. ¿Cómo manejaría la información confidencial, como las contraseñas, en su código Terraform?

La información confidencial como las contraseñas nunca debe codificarse directamente en el código Terraform. En su lugar, aproveche los métodos seguros para administrar e inyectar secretos. Un enfoque principal es utilizar el soporte integrado de Terraform para variables y salidas sensibles. Declare las variables como sensitive = true para evitar que se muestren en la salida de la CLI o se almacenen en el archivo de estado de Terraform en texto sin formato.

Para inyectar secretos, utilice una solución de gestión de secretos como HashiCorp Vault, AWS Secrets Manager, Azure Key Vault o Google Cloud Secret Manager. Terraform se puede configurar para obtener dinámicamente secretos de estos servicios durante el tiempo de ejecución, lo que garantiza que los propios secretos nunca estén presentes directamente en el código o archivo de estado de Terraform. Alternativamente, se pueden utilizar variables de entorno para pasar secretos a Terraform, especialmente en las tuberías de CI/CD. Siempre cifre su archivo de estado de Terraform, preferiblemente utilizando el cifrado en reposo proporcionado por los servicios de almacenamiento de su proveedor de nube (por ejemplo, cifrado de bucket S3).

26. ¿Cuáles son algunos beneficios de usar Terraform sobre la configuración manual de la infraestructura?

Terraform ofrece varios beneficios sobre la configuración manual de la infraestructura. Principalmente, permite la Infraestructura como código (IaC), lo que le permite definir y administrar la infraestructura a través del código. Esto conduce al control de versiones, la colaboración y la repetibilidad. La configuración manual es propensa a errores y difícil de rastrear los cambios.

Los beneficios clave incluyen: Mayor eficiencia a través de la automatización, Reducción del riesgo de error humano, Mejora de la consistencia y la repetibilidad, Mejor colaboración y control de versiones y Mayor visibilidad de los cambios en la infraestructura. Terraform también es compatible con una amplia gama de proveedores, lo que lo hace versátil para diferentes plataformas y servicios en la nube.

27. Explique la diferencia entre los enfoques declarativos e imperativos para la gestión de la infraestructura. ¿Cuál sigue Terraform?

La gestión declarativa de la infraestructura se centra en definir el estado deseado de la infraestructura. Usted especifica qué quiere, y la herramienta averigua cómo lograrlo. La gestión imperativa de la infraestructura, por otro lado, se centra en especificar los pasos exactos necesarios para lograr el estado deseado. Usted especifica cómo hacerlo, paso a paso.

Terraform sigue un enfoque declarativo. Defines el estado deseado de tu infraestructura utilizando HashiCorp Configuration Language (HCL), y Terraform determina los pasos necesarios para alcanzar ese estado. Por ejemplo, declaras que quieres 3 servidores con configuraciones específicas, y Terraform se encarga del aprovisionamiento, la configuración y las dependencias sin que tengas que escribir explícitamente cada paso.

28. ¿Cuál es el papel de las variables de entrada en los módulos de Terraform y cómo pueden mejorar la reutilización?

Las variables de entrada en los módulos de Terraform actúan como parámetros que permiten a los usuarios personalizar el comportamiento del módulo sin modificar su código fuente. Definen qué datos espera recibir un módulo del mundo exterior. Al usar variables de entrada, haces que tus módulos sean más flexibles y adaptables a diferentes entornos y casos de uso.

Mejoran significativamente la reutilización porque puedes usar el mismo módulo varias veces con diferentes configuraciones simplemente proporcionando diferentes valores para las variables de entrada. Esto evita la duplicación de código y promueve un enfoque modular de la infraestructura como código. Por ejemplo:

variable "instance_type" { type = string description = "El tipo de instancia EC2 a crear." default = "t2.micro" } resource "aws_instance" "example" { ami = "ami-0c55b1b455e52cb05" instance_type = var.instance_type }

En este ejemplo, instance_type es una variable de entrada. Los usuarios pueden especificar un tipo de instancia diferente al usar el módulo, como t2.medium, sin alterar el código central del módulo. Esto permite la reutilización en varios entornos o para diferentes necesidades de la aplicación.

29. Describe un escenario en el que podrías usar Terraform para automatizar una tarea simple, como crear una máquina virtual.

Imagina la necesidad de crear rápidamente una máquina virtual (VM) de prueba en AWS para que los desarrolladores validen una nueva función. Crear manualmente esta VM a través de la consola de AWS lleva mucho tiempo y es propenso a errores. Terraform puede automatizar este proceso. Definiría un archivo de configuración de Terraform (por ejemplo, main.tf) que especifica las características deseadas de la VM, como el tipo de instancia (por ejemplo, t2.micro), el ID de la AMI, la región y las reglas del grupo de seguridad.

Ejecutar terraform apply aprovisionaría entonces automáticamente la VM en AWS según la configuración definida. Esto garantiza la creación consistente de VM, reduce el esfuerzo manual y permite a los desarrolladores obtener rápidamente un entorno de prueba. Además, destruir la VM después de las pruebas es igualmente sencillo usando terraform destroy, lo cual asegura que los recursos no utilizados no incurran en costos.

Preguntas de entrevista intermedias de Terraform

1. ¿Cómo manejaría datos sensibles, como contraseñas, en sus configuraciones de Terraform, especialmente cuando los almacena en un sistema de control de versiones?

Para manejar datos sensibles como contraseñas en las configuraciones de Terraform, especialmente cuando se almacenan en el control de versiones, evitaría codificarlos directamente en el código. En su lugar, aprovecharía HashiCorp Vault o una solución de gestión de secretos similar para almacenar y gestionar estos secretos de forma segura. Terraform puede entonces recuperar estos secretos dinámicamente durante el aprovisionamiento utilizando el proveedor Vault.

Alternativamente, usaría Terraform Cloud o Enterprise, que ofrecen características como el cifrado de variables y la gestión de secretos. Otro enfoque sería utilizar variables de entorno o variables de entrada con atributos sensibles, asegurando que estas variables no se comprometan con el repositorio y se manejen apropiadamente en el pipeline CI/CD. Es crucial evitar almacenar cualquier secreto directamente en el archivo de estado de Terraform y cifrarlo en reposo si es posible.

2. Explique cómo Terraform Cloud o Enterprise puede mejorar la colaboración y el flujo de trabajo para un equipo que utiliza Terraform.

Terraform Cloud/Enterprise mejora significativamente la colaboración y el flujo de trabajo del equipo al proporcionar una plataforma centralizada para administrar el estado de Terraform, la configuración de la infraestructura y los controles de acceso. Permite el control de versiones, asegurando que todos los miembros del equipo trabajen con la configuración correcta y permitiendo una fácil reversión si es necesario. Los espacios de trabajo brindan aislamiento y organización de la infraestructura. El control de acceso basado en roles (RBAC) permite permisos granulares, limitando quién puede modificar o ver configuraciones de infraestructura confidenciales. Además, la capacidad de implementar políticas de Sentinel garantiza la calidad y el cumplimiento del código.

Al usar Terraform Cloud/Enterprise, los equipos pueden establecer flujos de trabajo automatizados utilizando funciones como la gestión remota de estados, operaciones remotas (aplicando planes de forma remota) e integración con las canalizaciones de CI/CD. Esto reduce los errores manuales, mejora la consistencia y agiliza el proceso de aprovisionamiento de la infraestructura. Facilita el intercambio de configuraciones y módulos y facilita un proceso de implementación de infraestructura más consistente y repetible. Específicamente, al usar un flujo de trabajo impulsado por VCS, los cambios en una configuración de Terraform se activan automáticamente, creando una nueva ejecución de Terraform que muestra los cambios planificados y permite a los equipos colaborar mejor al implementar cambios en la infraestructura.

3. Describa un escenario en el que usaría un espacio de trabajo de Terraform y cómo beneficia a su gestión de la infraestructura.

Usaría los espacios de trabajo de Terraform para gestionar diferentes entornos (por ejemplo, desarrollo, staging, producción) para una aplicación. Cada espacio de trabajo mantendría su propio archivo de estado, lo que me permitiría aplicar cambios específicos a ese entorno sin afectar a otros. Por ejemplo, el espacio de trabajo de desarrollo podría usar recursos más pequeños y menos costosos en comparación con el espacio de trabajo de producción. Esto permite la optimización de costos.

Los beneficios son claros: aislamiento, variación de configuración y flujos de trabajo optimizados. Aislamiento: Los cambios en el desarrollo no impactan la producción. Variación de configuración: Puedo usar variables específicas para cada entorno (por ejemplo, cadenas de conexión de la base de datos). Flujos de trabajo optimizados: Aplicar cambios a un entorno específico es específico y reduce el riesgo de consecuencias no deseadas en toda la infraestructura. Reduce la necesidad de configuraciones separadas de Terraform y ayuda a mantener un código consistente en todos los entornos.

4. ¿Cómo gestionas el estado de Terraform en un entorno de equipo para evitar conflictos y garantizar la consistencia?

Para gestionar el estado de Terraform en un entorno de equipo y evitar conflictos, la gestión remota del estado es crucial. Utilizamos un backend como AWS S3 con DynamoDB para el bloqueo. Esto asegura que solo una persona puede modificar el estado a la vez, evitando la corrupción y los conflictos.

Específicamente, la configuración de Terraform especifica el bucket de S3 para almacenar el archivo terraform.tfstate y la tabla de DynamoDB para el bloqueo. El uso de la tabla de DynamoDB evita que las operaciones concurrentes de Terraform modifiquen el archivo de estado simultáneamente. Además, el uso de espacios de trabajo permite gestionar múltiples entornos (por ejemplo, desarrollo, staging, producción) con archivos de estado separados, aislando aún más los cambios y reduciendo el riesgo de conflictos. El comando terraform workspace select <workspace_name> permite cambiar entre diferentes entornos fácilmente. Este enfoque combinado con roles IAM adecuados (mínimo privilegio) asegura una gestión del estado segura y consistente.

5. Explica la diferencia entre `terraform apply`, `terraform plan`, y `terraform destroy`.

`terraform plan` crea un plan de ejecución. Compara el estado actual de su infraestructura con el estado deseado definido en sus archivos de configuración de Terraform. Luego determina los cambios necesarios para alcanzar el estado deseado y los presenta para su revisión, pero en realidad no realiza ningún cambio.

`terraform apply` ejecuta los cambios propuestos en el plan de Terraform. Toma el plan como entrada y aprovisiona, modifica o destruye recursos para que coincidan con el estado deseado definido en su configuración. `terraform destroy` se utiliza para destruir todos los recursos administrados por Terraform en el directorio de trabajo actual. Revierte efectivamente el proceso de aplicación, eliminando todos los componentes de infraestructura definidos en su configuración.

6. ¿Cómo usaría Terraform para aprovisionar recursos en múltiples proveedores de nube (por ejemplo, AWS y Azure)?

Para aprovisionar recursos en múltiples proveedores de nube utilizando Terraform, configuraría múltiples bloques de proveedor dentro de su configuración de Terraform. Cada bloque de proveedor especifica el proveedor de nube (por ejemplo, AWS, Azure) y las credenciales necesarias e información de la región para interactuar con la API de ese proveedor. Luego define los recursos dentro de su configuración de Terraform, asociando cada recurso con el proveedor apropiado usando el argumento `provider`.

Por ejemplo, podría tener un bloque de proveedor aws y un bloque de proveedor azurerm. Un recurso como una instancia EC2 estaría asociado con el proveedor aws, mientras que un recurso como una máquina virtual estaría asociado con el proveedor azurerm. Terraform gestiona las dependencias entre estos recursos y los aprovisiona de acuerdo con la configuración declarada, independientemente del proveedor de la nube subyacente. Podría mostrar atributos de recursos en un proveedor y utilizarlos como entrada en recursos en el otro proveedor. Por ejemplo, mostrar la dirección IP de una instancia EC2 de AWS y usarla para configurar el firewall de una máquina virtual de Azure.

7. Describa cómo implementaría una estrategia de despliegue azul-verde usando Terraform.

Un despliegue azul-verde con Terraform implica el aprovisionamiento de dos entornos idénticos (azul y verde). Inicialmente, solo un entorno (por ejemplo, azul) está activo y sirviendo tráfico. Usando Terraform, definiría su infraestructura como código (IaC), incluyendo recursos como servidores, equilibradores de carga, bases de datos y configuraciones de red.

Los pasos son:

- Infraestructura como código (IaC): Define ambos entornos azul y verde dentro de Terraform. Esto incluye recursos de cómputo, almacenamiento y red. Utilice variables de Terraform para alternar entre los dos entornos. Por ejemplo, una variable

environmentpodría determinar qué nombres de recursos y etiquetas se aplican. La IaC contendría sus scripts de Terraform y el archivovariables.tf. - Despliegue en verde: Aplique su configuración de Terraform para aprovisionar el entorno verde. Despliegue la nueva versión de la aplicación en el entorno verde. Pruebe y valide la implementación a fondo.

- Cambiar el tráfico: Actualice su balanceador de carga o la configuración de DNS utilizando Terraform para redirigir el tráfico del entorno azul al entorno verde. Esto se puede hacer usando el recurso

aws_lb_listeneroaws_route53_recordde Terraform, modificando el grupo objetivo o el registro DNS para que apunte al nuevo entorno. - Monitorear: Monitoree el entorno verde en busca de rendimiento y errores.

- Retroceso (si es necesario): Si surgen problemas, revierta el cambio de tráfico actualizando el balanceador de carga o DNS para que apunte de nuevo al entorno azul.

- Desmantelar (opcional): Después de un despliegue exitoso y un período de monitoreo suficiente, puede desmantelar el entorno antiguo (azul).

8. Explique cómo puede usar Terraform para administrar el ciclo de vida de un contenedor Docker.

Terraform puede administrar el ciclo de vida de los contenedores Docker utilizando el proveedor docker. Esto le permite definir recursos de contenedor en su configuración de Terraform, lo que le permite crear, iniciar, detener y destruir contenedores como parte de su infraestructura como código. El recurso clave es docker_container, donde especifica la imagen, los puertos, los volúmenes y otras configuraciones del contenedor.

Aquí hay un ejemplo simplificado de cómo administrar un contenedor Docker:

resource "docker_image" "nginx" { name = "nginx:latest" keep_locally = false } resource "docker_container" "nginx" { image = docker_image.nginx.latest name = "nginx-container" ports { internal = 80 external = 8000 protocol = "tcp" } }

Este ejemplo primero extrae la imagen nginx:latest y luego define un contenedor llamado nginx-container que utiliza esta imagen. El puerto 80 del contenedor se mapea al puerto 8000 en la máquina host. La aplicación de esta configuración con terraform apply creará e iniciará el contenedor. La destrucción de la configuración con terraform destroy detendrá y eliminará el contenedor.

9. ¿Cómo utiliza los módulos de Terraform para crear componentes de infraestructura reutilizables y mantenibles?

Los módulos de Terraform le permiten encapsular y reutilizar configuraciones de infraestructura. Para crear componentes reutilizables, defina un módulo con variables de entrada para la personalización y valores de salida para exponer atributos clave. Esto promueve la consistencia y reduce la duplicación de código. Para el mantenimiento, versione sus módulos y adminístrelos en un repositorio central. Esto permite que las actualizaciones se propaguen de forma fácil y consistente en múltiples entornos. Use terraform init para descargar módulos, y module "module_name" { source = "path/to/module" } para usarlos.

Los módulos promueven la abstracción, ocultando configuraciones complejas detrás de una interfaz sencilla. Las entradas permiten configurar el comportamiento del módulo sin modificar su código. Las salidas proporcionan una forma de acceder a los recursos creados dentro del módulo. Este enfoque simplifica la gestión de la infraestructura y mejora la colaboración entre los miembros del equipo. Un buen diseño de módulo incluye documentación y ejemplos claros, lo que los hace fáciles de entender y usar.

10. Describe un escenario en el que usaría los meta-argumentos count o for_each de Terraform y explique por qué.

Usaría count o for_each cuando necesite crear múltiples recursos similares. Por ejemplo, imagine implementar múltiples máquinas virtuales idénticas para una aplicación web. En lugar de escribir el mismo bloque de recursos varias veces con nombres ligeramente diferentes, podría definir un bloque resource para una VM y usar count = 3 para crear tres VMs. Las VMs individuales pueden ser referenciadas usando resource.vm[count.index].

for_each es preferible cuando el número de recursos depende de una variable o una estructura de datos como un mapa o un conjunto, y necesita personalizar cada instancia en función de los pares clave/valor. Por ejemplo, podría usar for_each para crear reglas de firewall basadas en un mapa que contenga números de puerto y rangos IP permitidos. Usando for_each, se puede acceder a las reglas de firewall individuales usando each.key y each.value dentro de la definición del recurso para configurar cada regla dinámicamente. Elegiría for_each en lugar de count cuando necesito crear recursos dinámicamente y el número de recursos depende de la entrada del usuario.

11. Explique cómo configuraría Terraform para revertir automáticamente los cambios de infraestructura en caso de un error durante el proceso de aplicación.

Terraform no tiene un mecanismo de reversión completamente automatizado e integrado como algunas herramientas de gestión de la configuración. Sin embargo, puede lograr la funcionalidad de reversión usando una combinación de funciones de Terraform y potencialmente herramientas externas. La idea principal es preservar el estado anterior y tener una forma de volver a aplicarlo.

Una forma es aprovechar Terraform Cloud o Terraform Enterprise, que almacenan automáticamente el historial de estado. En caso de una aplicación fallida, puede revertir a una versión de estado anterior y conocida y volver a aplicarla. Alternativamente, puede hacer una copia de seguridad manual del archivo .tfstate antes de cada apply. Si ocurre un error, puede restaurar el archivo de estado respaldado y ejecutar terraform apply de nuevo. También puede usar terraform destroy -target=resource_that_caused_failure para un enfoque más controlado, solo si el fallo está aislado a ciertos recursos. Para la infraestructura crítica, considere implementar pipelines de CI/CD más robustos que incluyan validación previa a la aplicación y scripts de reversión automatizados.

12. ¿Cómo maneja las dependencias entre diferentes módulos de Terraform para garantizar que los recursos se creen en el orden correcto?

Terraform maneja las dependencias entre módulos utilizando dependencias implícitas y explícitas. Las dependencias implícitas se infieren automáticamente cuando un recurso hace referencia al atributo de otro recurso. Por ejemplo, si el módulo B necesita el ID de un recurso creado en el módulo A, Terraform entiende que el módulo A debe crearse antes que el módulo B.

Para situaciones donde las dependencias implícitas no son suficientes, podemos usar dependencias explícitas usando el atributo depends_on en la configuración del recurso. Esto le dice a Terraform que un recurso no debe crearse hasta que otro recurso específico (o módulo) se haya creado con éxito, independientemente de si existe una dependencia implícita. Un mejor enfoque que depends_on para dependencias a nivel de módulo es a menudo pasar las salidas de un módulo como entradas a otro. Esto define claramente el contrato del módulo y evita dependencias ocultas. Ejemplo:

recurso "aws_instance" "ejemplo" { ami = "ami-0c55b3e1ad719cb32" instance_type = "t2.micro" depends_on = [module.vpc] #dependencia explicita del modulo vpc }

13. Describe cómo usaría Terraform para administrar registros DNS para su infraestructura.

Usaría el recurso de Terraform cloudflare_record, aws_route53_record, o un recurso similar, dependiendo de mi proveedor de DNS, para administrar los registros DNS. En la configuración de Terraform, definiría el tipo de registro (A, CNAME, TXT, etc.), nombre, valor y TTL. Por ejemplo, con Cloudflare, usaría el recurso cloudflare_record, especificando el ID de la zona, el nombre del registro, el tipo y el valor. Esto me permite administrar declarativamente los registros DNS como código, controlar su versión y aplicar los cambios de forma consistente en todos los entornos.

Específicamente, usando un recurso como cloudflare_record, definiría registros como:

recurso "cloudflare_record" "ejemplo" { zone_id = "${var.cloudflare_zone_id}" name = "www" value = "192.0.2.1" type = "A" ttl = 3600 }

Esta configuración crea un registro A para www apuntando a 192.0.2.1 con un TTL de 3600 segundos en la zona Cloudflare especificada. Hay recursos similares disponibles para otros proveedores de DNS, que solo requieren ajustes en el nombre del recurso y los argumentos específicos del proveedor.

14. Explique cómo puede usar Terraform para aprovisionar y configurar un clúster de Kubernetes.

Terraform puede aprovisionar y configurar un clúster de Kubernetes utilizando varios enfoques. Principalmente, define los recursos de infraestructura (como VM, red, balanceadores de carga) en un archivo de configuración de Terraform, generalmente utilizando proveedores como AWS, Azure o GCP. Luego, Terraform automatiza la creación y gestión de estos recursos para formar la infraestructura subyacente de su clúster. Específicamente, puede utilizar recursos como aws_eks_cluster, azurerm_kubernetes_cluster o google_container_cluster según el proveedor de la nube.

Después de aprovisionar la infraestructura, Terraform puede configurar Kubernetes en sí mismo utilizando el proveedor kubernetes. Esto permite definir recursos de Kubernetes (implementaciones, servicios, espacios de nombres, etc.) como recursos de Terraform. Luego, Terraform aplicará estas configuraciones al clúster recién creado, configurando efectivamente el entorno de su aplicación deseada. Normalmente interactuará con el servidor API de Kubernetes. Por ejemplo:

resource "kubernetes_deployment" "example" { metadata { name = "example-deployment" } spec { replicas = 3 selector { match_labels = { app = "example" } } template { metadata { labels = { app = "example" } } spec { container { image = "nginx:latest" name = "nginx" } } } } }

15. ¿Cómo implementaría pruebas de infraestructura como código (IaC) utilizando herramientas como Kitchen o Terratest?