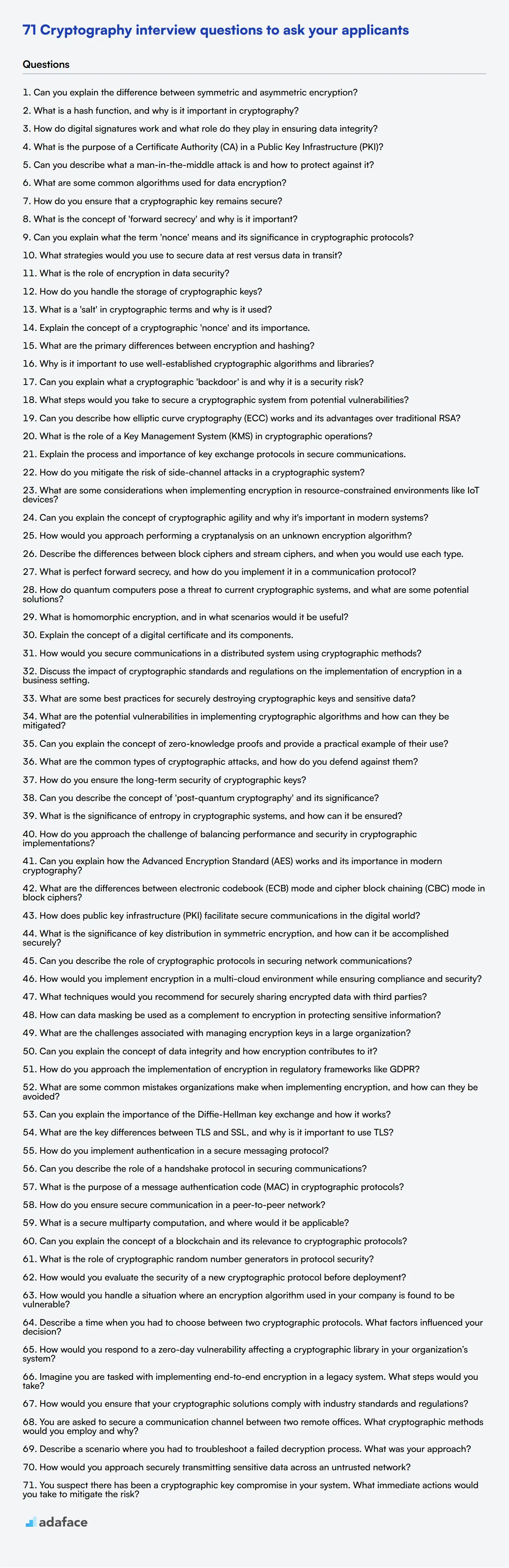

71 preguntas de entrevista sobre criptografía para hacer a sus candidatos

Para los reclutadores y gerentes de contratación, evaluar el conocimiento de criptografía de un candidato durante las entrevistas puede ser un desafío. Las preguntas correctas pueden revelar si un candidato posee las habilidades necesarias para proteger eficazmente la seguridad de la información de su organización.

Esta publicación de blog proporciona una lista curada de preguntas de entrevista sobre criptografía adaptadas para varios roles y niveles de experiencia. Desde analistas de seguridad junior hasta ingenieros de seguridad senior, encontrará preguntas para evaluar el conocimiento de los candidatos en técnicas de encriptación, protocolos criptográficos y escenarios prácticos.

Usar estas preguntas le ayudará a identificar a los mejores talentos capaces de salvaguardar sus activos digitales. Para optimizar aún más su proceso de contratación, considere utilizar evaluaciones previas al empleo especializadas antes de realizar las entrevistas.

Tabla de contenido

10 preguntas comunes de entrevista sobre criptografía para hacer a sus candidatos

8 preguntas y respuestas de entrevista sobre criptografía para evaluar a los analistas de seguridad junior

15 preguntas y respuestas intermedias de entrevista sobre criptografía para hacer a los consultores de seguridad de nivel medio

7 preguntas avanzadas de entrevista sobre criptografía y respuestas para evaluar a ingenieros de seguridad senior

12 preguntas de entrevista sobre criptografía sobre técnicas de encriptación

10 preguntas de entrevista sobre criptografía sobre protocolos criptográficos

9 preguntas situacionales de entrevista sobre criptografía para contratar a los mejores expertos en seguridad

¿Qué habilidades de criptografía debes evaluar durante la fase de entrevista?

Consejos para entrevistas efectivas sobre criptografía

Descarga la plantilla de preguntas de entrevista sobre criptografía en múltiples formatos

10 preguntas comunes de entrevista sobre criptografía para hacer a tus candidatos

Para evaluar si los candidatos poseen el conocimiento y las habilidades críticas en criptografía, utilice estas preguntas de la entrevista como guía. Pueden ayudarlo a evaluar su comprensión de los conceptos fundamentales y las aplicaciones prácticas en seguridad. Esto es particularmente útil para roles como Analista de Ciberseguridad.

- ¿Puede explicar la diferencia entre cifrado simétrico y asimétrico?

- ¿Qué es una función hash y por qué es importante en criptografía?

- ¿Cómo funcionan las firmas digitales y qué papel juegan para garantizar la integridad de los datos?

- ¿Cuál es el propósito de una Autoridad de Certificación (CA) en una Infraestructura de Clave Pública (PKI)?

- ¿Puede describir qué es un ataque de intermediario (man-in-the-middle) y cómo protegerse contra él?

- ¿Cuáles son algunos algoritmos comunes utilizados para el cifrado de datos?

- ¿Cómo se asegura de que una clave criptográfica permanezca segura?

- ¿Qué es el concepto de 'secreto a futuro' (forward secrecy) y por qué es importante?

- ¿Puede explicar qué significa el término 'nonce' y su importancia en los protocolos criptográficos?

- ¿Qué estrategias usaría para asegurar los datos en reposo frente a los datos en tránsito?

8 Preguntas y respuestas de entrevistas sobre criptografía para evaluar a los analistas de seguridad junior

Para asegurar que sus candidatos a analistas de seguridad junior tengan una comprensión fundamental de la criptografía, use estas preguntas en sus entrevistas. Le ayudarán a evaluar sus conocimientos y habilidades para resolver problemas sin ser demasiado técnicos.

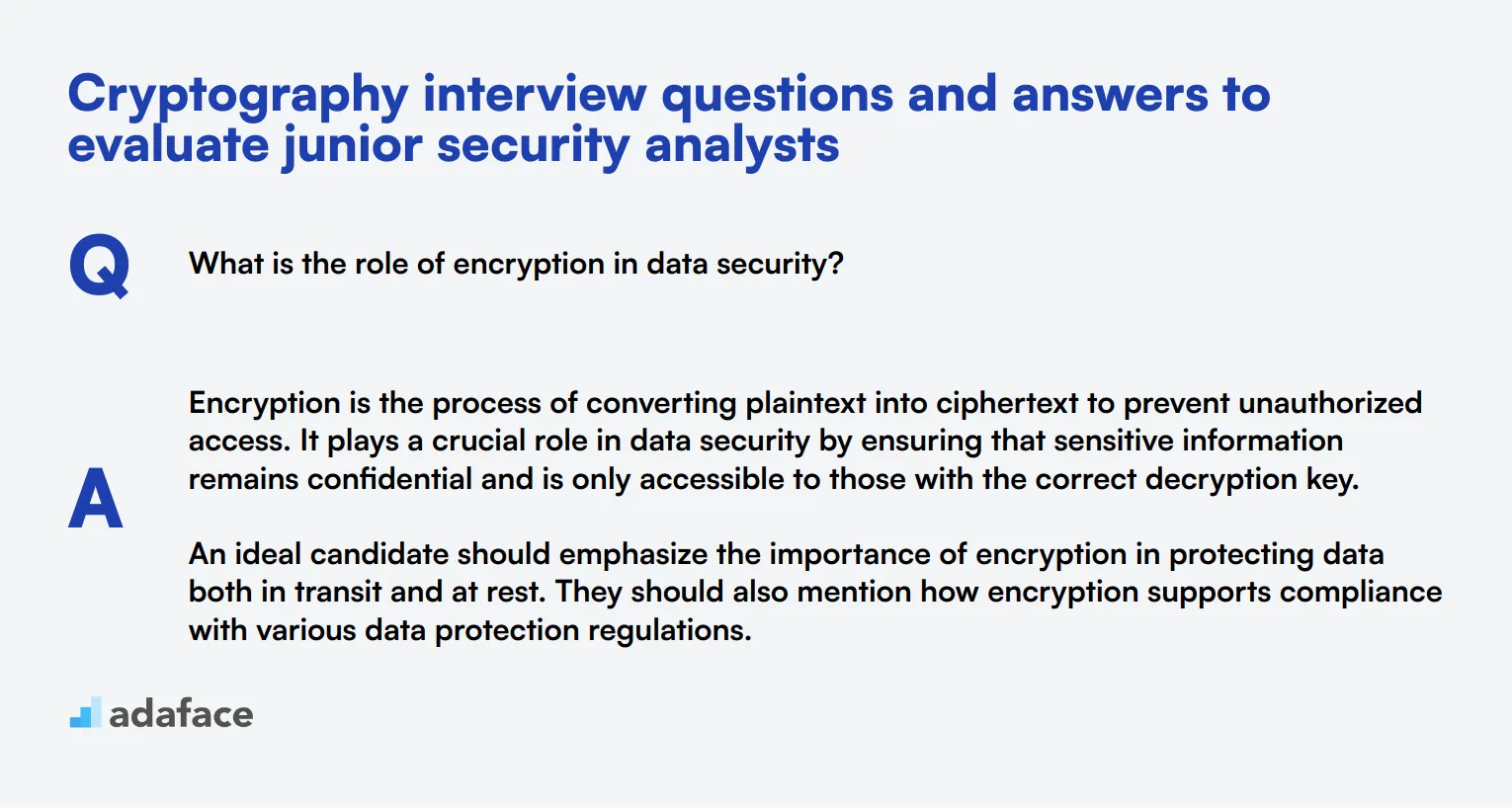

1. ¿Cuál es el papel del cifrado en la seguridad de los datos?

El cifrado es el proceso de convertir texto plano en texto cifrado para evitar el acceso no autorizado. Desempeña un papel crucial en la seguridad de los datos al garantizar que la información confidencial permanezca confidencial y solo sea accesible para aquellos con la clave de descifrado correcta.

Un candidato ideal debe enfatizar la importancia del cifrado para proteger los datos tanto en tránsito como en reposo. También deben mencionar cómo el cifrado apoya el cumplimiento de diversas regulaciones de protección de datos.

2. ¿Cómo gestiona el almacenamiento de claves criptográficas?

Las claves criptográficas deben almacenarse de forma segura para evitar el acceso no autorizado. Esto puede incluir el uso de módulos de seguridad de hardware (HSM), servicios de gestión de claves seguros o soluciones de almacenamiento cifrado.

Busque candidatos que demuestren una comprensión de la importancia de las políticas y prácticas de gestión de claves, como la rotación regular de claves y el uso de claves separadas para diferentes propósitos.

3. ¿Qué es una 'sal' en términos criptográficos y por qué se utiliza?

Una 'sal' es un valor aleatorio añadido a una contraseña antes de que se le aplique una función hash. Esto asegura que incluso si dos usuarios tienen la misma contraseña, sus valores hash serán diferentes, lo que dificulta que los atacantes utilicen tablas precalculadas (tablas arcoíris) para descifrar las contraseñas.

Los candidatos deben destacar la importancia de usar una sal única para cada contraseña y explicar cómo esta práctica aumenta la seguridad de las contraseñas almacenadas.

4. Explique el concepto de un 'nonce' criptográfico y su importancia.

Un nonce (número usado una vez) es un valor aleatorio o seudoaleatorio que se utiliza solo una vez en la comunicación criptográfica. Asegura que cada operación de cifrado sea única, previniendo ataques de repetición y garantizando la integridad del mensaje.

Las respuestas sólidas incluirán ejemplos de dónde se utilizan los nonces, como en los protocolos de autenticación, y discutirán su papel en la prevención de ataques de repetición.

5. ¿Cuáles son las principales diferencias entre el cifrado y el hashing?

El cifrado es un proceso reversible utilizado para proteger la confidencialidad de los datos, lo que significa que los datos cifrados pueden descifrarse para volver a su forma original. El hashing, por otro lado, es una función unidireccional que convierte los datos en una cadena de caracteres de tamaño fijo, que no se puede revertir para obtener los datos originales.

Un candidato ideal señalará que el cifrado se utiliza para la confidencialidad de los datos, mientras que el hash se utiliza principalmente para la integridad y verificación de los datos, como para asegurar que los archivos no han sido alterados.

6. ¿Por qué es importante utilizar algoritmos y bibliotecas criptográficas bien establecidos?

Usar algoritmos y bibliotecas criptográficas bien establecidos es crucial porque han sido ampliamente probados y revisados por la comunidad de seguridad. Esto reduce el riesgo de vulnerabilidades que pueden ser explotadas por atacantes.

Los candidatos deben enfatizar que crear algoritmos criptográficos personalizados es arriesgado y a menudo conduce a implementaciones defectuosas. También deben mencionar la importancia de mantenerse al día con los últimos parches de seguridad para estas bibliotecas.

7. ¿Puede explicar qué es una 'puerta trasera' criptográfica y por qué es un riesgo de seguridad?

Una 'puerta trasera' criptográfica es un método oculto para eludir los procesos normales de autenticación o cifrado en un sistema, permitiendo el acceso no autorizado a los datos. Las puertas traseras son agregadas intencionalmente por los desarrolladores y pueden ser explotadas por los atacantes si se descubren.

Los candidatos fuertes discutirán las implicaciones éticas y de seguridad de las puertas traseras, enfatizando que socavan la confianza y la integridad de los sistemas criptográficos.

8. ¿Qué medidas tomaría para asegurar un sistema criptográfico contra posibles vulnerabilidades?

Asegurar un sistema criptográfico implica múltiples pasos, incluyendo actualizaciones regulares de software, el uso de algoritmos criptográficos fuertes y actualizados, la implementación de prácticas adecuadas de gestión de claves, y la realización de auditorías de seguridad y pruebas de penetración regulares.

Busque respuestas que demuestren un enfoque integral de la seguridad, incluyendo mantenerse informado sobre las últimas vulnerabilidades y parches, y aplicar las mejores prácticas en las implementaciones criptográficas.

15 preguntas y respuestas intermedias de entrevista de Criptografía para consultar a consultores de seguridad de nivel medio

Para evaluar la experiencia de los consultores de seguridad de nivel medio, utilice estas preguntas de entrevista intermedias de Criptografía. Esta lista ayuda a identificar a los candidatos que poseen una comprensión más profunda de los principios criptográficos y pueden abordar eficazmente los desafíos de seguridad complejos en roles como analista de ciberseguridad.

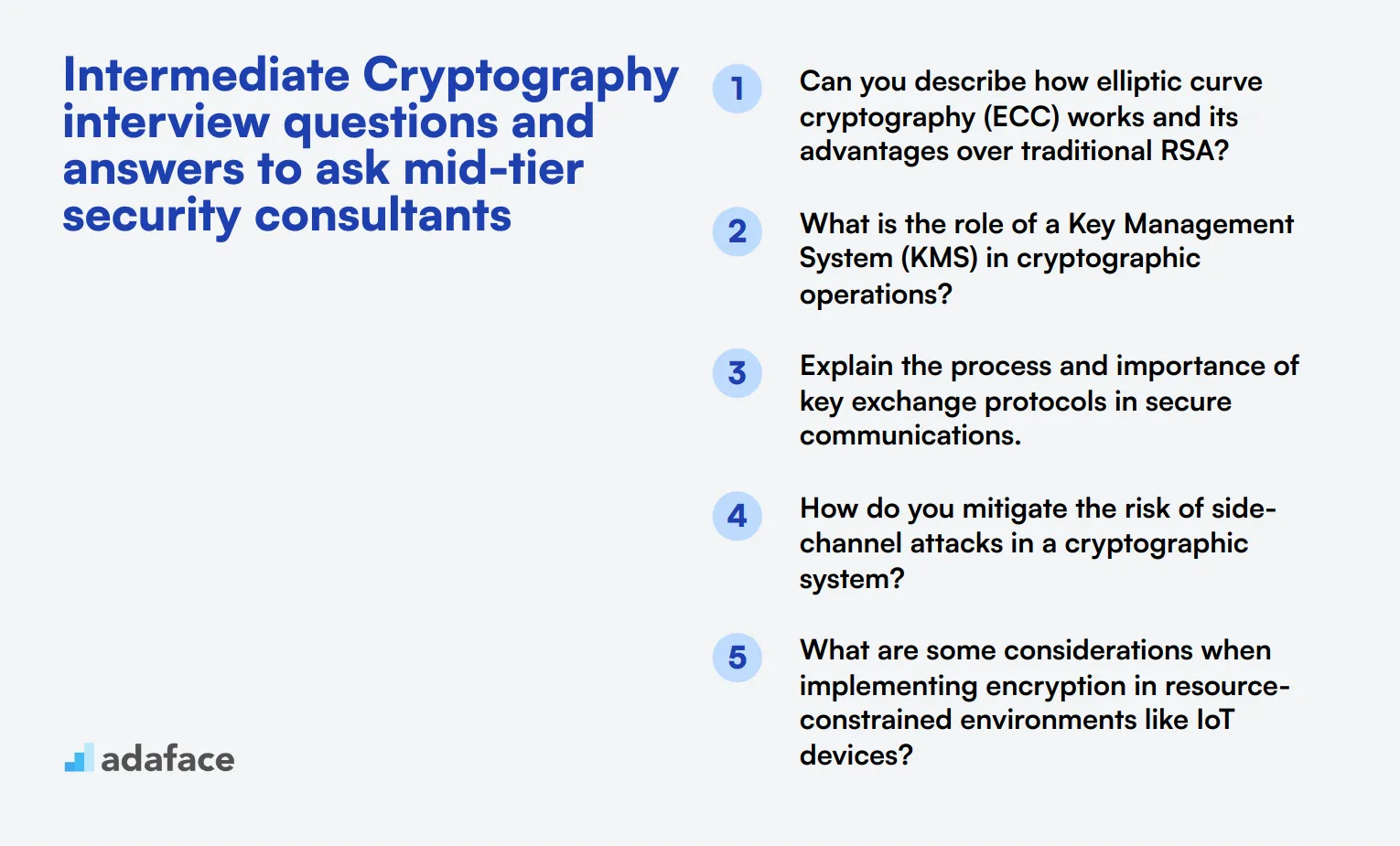

- ¿Puede describir cómo funciona la criptografía de curva elíptica (ECC) y sus ventajas sobre RSA tradicional?

- ¿Cuál es el papel de un sistema de gestión de claves (KMS) en las operaciones criptográficas?

- Explique el proceso y la importancia de los protocolos de intercambio de claves en las comunicaciones seguras.

- ¿Cómo se mitiga el riesgo de ataques de canal lateral en un sistema criptográfico?

- ¿Cuáles son algunas consideraciones al implementar el cifrado en entornos con recursos limitados, como los dispositivos IoT?

- ¿Puede explicar el concepto de agilidad criptográfica y por qué es importante en los sistemas modernos?

- ¿Cómo abordaría la realización de un criptoanálisis en un algoritmo de cifrado desconocido?

- Describa las diferencias entre los cifradores de bloque y los cifradores de flujo, y cuándo usaría cada tipo.

- ¿Qué es el secreto de reenvío perfecto y cómo lo implementa en un protocolo de comunicación?

- ¿Cómo las computadoras cuánticas representan una amenaza para los sistemas criptográficos actuales, y cuáles son algunas soluciones potenciales?

- ¿Qué es el cifrado homomórfico y en qué escenarios sería útil?

- Explique el concepto de un certificado digital y sus componentes.

- ¿Cómo aseguraría las comunicaciones en un sistema distribuido utilizando métodos criptográficos?

- Analice el impacto de los estándares y regulaciones criptográficas en la implementación del cifrado en un entorno empresarial.

- ¿Cuáles son algunas de las mejores prácticas para destruir de forma segura las claves criptográficas y los datos confidenciales?

7 preguntas y respuestas avanzadas de criptografía para evaluar a ingenieros de seguridad sénior

A la hora de evaluar a ingenieros de seguridad sénior, hacer las preguntas correctas puede marcar la diferencia. Esta lista de preguntas avanzadas de entrevistas de criptografía le ayudará a evaluar la comprensión profunda y la aplicación práctica de los principios y prácticas criptográficas de los candidatos, asegurándose de contratar al mejor talento para su equipo.

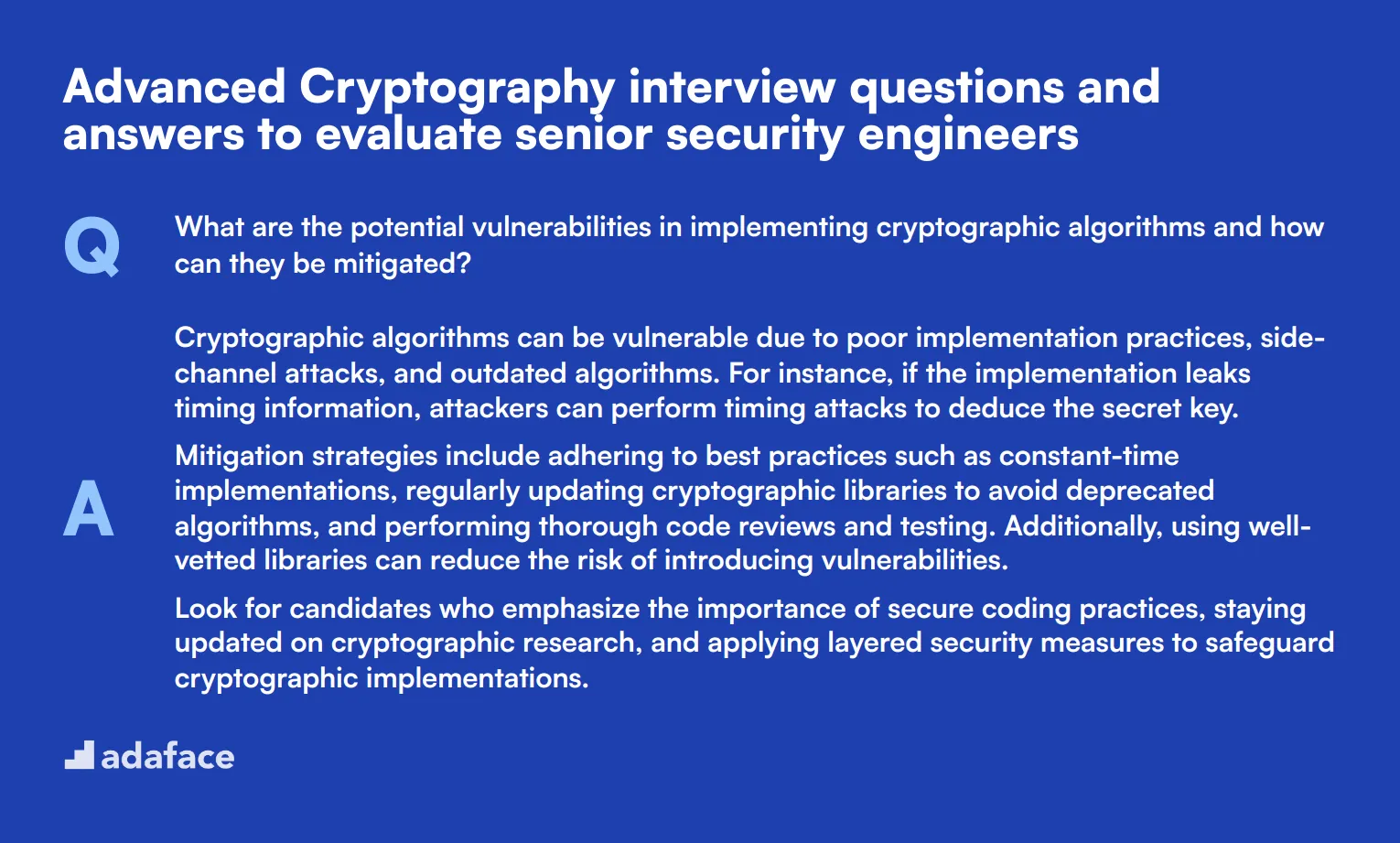

1. ¿Cuáles son las vulnerabilidades potenciales al implementar algoritmos criptográficos y cómo se pueden mitigar?

Los algoritmos criptográficos pueden ser vulnerables debido a malas prácticas de implementación, ataques de canal lateral y algoritmos obsoletos. Por ejemplo, si la implementación filtra información de tiempo, los atacantes pueden realizar ataques de temporización para deducir la clave secreta.

Las estrategias de mitigación incluyen adherirse a las mejores prácticas, como implementaciones de tiempo constante, actualizar regularmente las bibliotecas criptográficas para evitar algoritmos obsoletos y realizar revisiones y pruebas de código exhaustivas. Además, el uso de bibliotecas bien verificadas puede reducir el riesgo de introducir vulnerabilidades.

Busque candidatos que enfaticen la importancia de las prácticas de codificación segura, mantenerse actualizado sobre la investigación criptográfica y aplicar medidas de seguridad en capas para salvaguardar las implementaciones criptográficas.

2. ¿Puede explicar el concepto de pruebas de conocimiento cero y proporcionar un ejemplo práctico de su uso?

Las pruebas de conocimiento cero son métodos criptográficos que permiten a una parte probar a otra parte que una afirmación es verdadera sin revelar ninguna información más allá de la veracidad de la afirmación en sí. Se utilizan para mejorar la privacidad y la seguridad en diversas aplicaciones.

Un ejemplo práctico es en los sistemas de autenticación donde un usuario puede probar que conoce una contraseña sin transmitir la contraseña en sí. Esto reduce el riesgo de intercepción de la contraseña durante la transmisión.

Los candidatos ideales deben explicar el concepto básico con claridad y proporcionar ejemplos relevantes, mostrando su comprensión de las aplicaciones prácticas y los beneficios de las pruebas de conocimiento cero para mejorar la seguridad.

3. ¿Cuáles son los tipos comunes de ataques criptográficos y cómo se defienden contra ellos?

Los ataques criptográficos comunes incluyen ataques de fuerza bruta, ataques de diccionario, ataques de repetición y ataques de canal lateral. Cada tipo explota diferentes debilidades en los sistemas criptográficos.

Las estrategias defensivas incluyen el uso de claves fuertes e impredecibles para contrarrestar los ataques de fuerza bruta y de diccionario, el empleo de mecanismos de nonce y marca de tiempo para prevenir los ataques de repetición, y la implementación de algoritmos de tiempo constante para mitigar los ataques de canal lateral.

Los candidatos deben demostrar una comprensión exhaustiva de varios vectores de ataque y articular mecanismos de defensa específicos, enfatizando la importancia de un enfoque de seguridad de múltiples capas.

4. ¿Cómo se asegura la seguridad a largo plazo de las claves criptográficas?

Asegurar la seguridad a largo plazo de las claves criptográficas implica varias prácticas, como la rotación regular de claves, el uso de módulos de seguridad de hardware (HSM) y la implementación de controles de acceso estrictos para limitar la exposición de las claves.

Otro aspecto crítico es la monitorización de cualquier signo de compromiso de claves y la implementación de protocolos para la revocación y el reemplazo inmediatos de claves si se detecta una infracción.

Los candidatos deben hablar sobre su experiencia con los sistemas de gestión de claves y destacar la importancia de un enfoque proactivo para mantener la integridad y confidencialidad de las claves criptográficas a lo largo del tiempo.

5. ¿Puede describir el concepto de 'criptografía post-cuántica' y su importancia?

La criptografía post-cuántica se refiere a los algoritmos criptográficos que son seguros contra las amenazas potenciales planteadas por las computadoras cuánticas, las cuales podrían romper muchos de los sistemas criptográficos clásicos en uso hoy en día.

La importancia radica en garantizar que los datos permanezcan seguros incluso en un futuro donde las computadoras cuánticas sean lo suficientemente poderosas como para resolver problemas que actualmente son computacionalmente inviables. Esto implica desarrollar e implementar nuevos algoritmos que puedan resistir los ataques cuánticos.

Busque candidatos que estén informados sobre el estado actual de la investigación en criptografía post-cuántica y que comprendan la importancia de prepararse para los futuros avances tecnológicos para proteger los datos confidenciales.

6. ¿Cuál es la importancia de la entropía en los sistemas criptográficos y cómo se puede asegurar?

La entropía es una medida de aleatoriedad, y es crucial para generar claves criptográficas seguras. Una alta entropía asegura que las claves sean impredecibles y resistentes a los ataques de fuerza bruta.

Asegurar la entropía se puede lograr mediante el uso de generadores de números aleatorios (RNG) basados en hardware, que generalmente son más seguros que los RNG basados en software. Además, la combinación de múltiples fuentes de entropía puede mejorar la aleatoriedad general.

Los candidatos deben resaltar la importancia de la entropía en la seguridad criptográfica y discutir métodos y herramientas específicas que utilizan para garantizar una entropía suficiente en los procesos de generación de claves.

7. ¿Cómo aborda el desafío de equilibrar el rendimiento y la seguridad en las implementaciones criptográficas?

Equilibrar el rendimiento y la seguridad implica elegir los algoritmos y protocolos criptográficos correctos que proporcionen una seguridad adecuada sin comprometer significativamente el rendimiento del sistema. Esto a menudo requiere una comprensión matizada de las compensaciones involucradas.

Las estrategias incluyen el uso de algoritmos eficientes como la criptografía de curva elíptica (ECC) para el intercambio de claves, la optimización de los cálculos criptográficos y el empleo de aceleradores de hardware cuando sea apropiado.

Los candidatos ideales deben discutir su experiencia con la optimización del rendimiento en sistemas criptográficos y proporcionar ejemplos de cómo han logrado un equilibrio óptimo en proyectos anteriores, demostrando tanto experiencia en seguridad como habilidades de implementación práctica.

12 preguntas de entrevista sobre criptografía sobre técnicas de cifrado

Para evaluar el conocimiento de los candidatos sobre técnicas de cifrado, utilice esta lista de preguntas específicas. Le ayudarán a evaluar la comprensión del solicitante de conceptos esenciales y aplicaciones prácticas relevantes para roles como ingeniero de ciberseguridad.

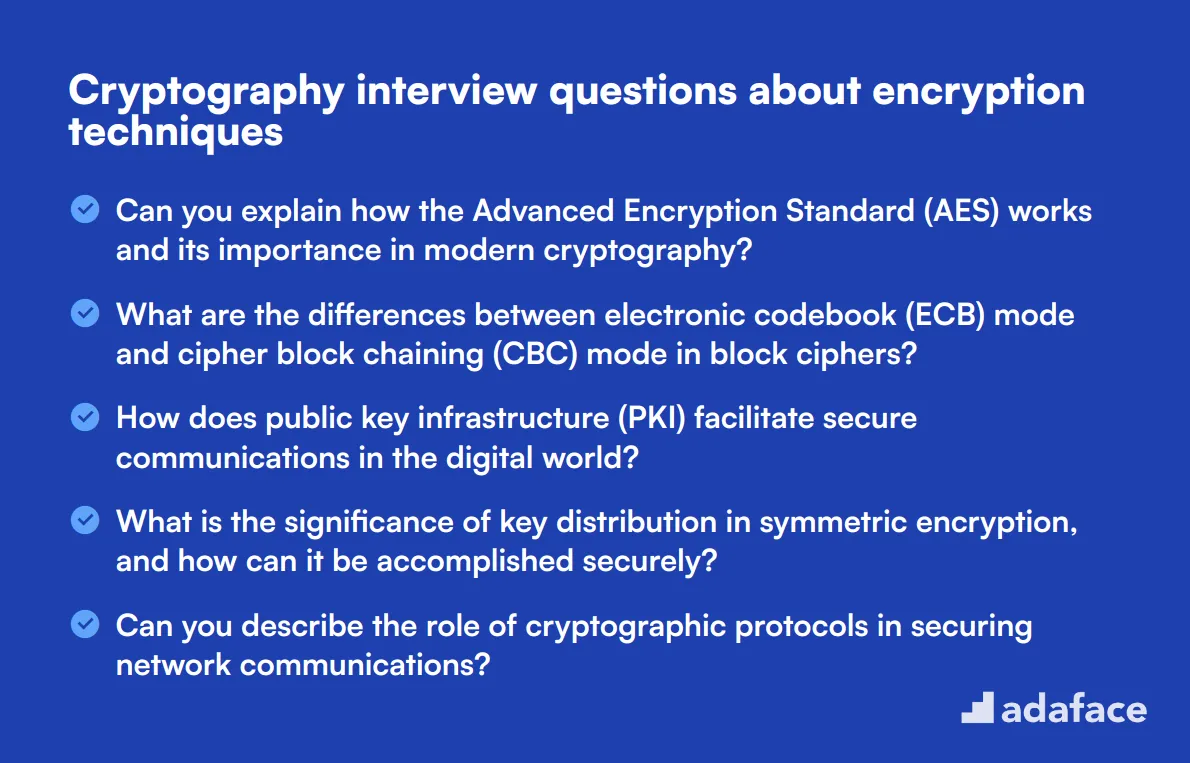

- ¿Puede explicar cómo funciona el Estándar de Cifrado Avanzado (AES) y su importancia en la criptografía moderna?

- ¿Cuáles son las diferencias entre el modo de libro de códigos electrónico (ECB) y el modo de encadenamiento de bloques de cifrado (CBC) en los cifrados de bloque?

- ¿Cómo facilita la infraestructura de clave pública (PKI) las comunicaciones seguras en el mundo digital?

- ¿Cuál es la importancia de la distribución de claves en el cifrado simétrico y cómo se puede lograr de forma segura?

- ¿Puede describir el papel de los protocolos criptográficos en la protección de las comunicaciones de red?

- ¿Cómo implementaría el cifrado en un entorno de múltiples nubes garantizando el cumplimiento y la seguridad?

- ¿Qué técnicas recomendaría para compartir de forma segura datos cifrados con terceros?

- ¿Cómo se puede utilizar el enmascaramiento de datos como complemento del cifrado para proteger la información sensible?

- ¿Cuáles son los desafíos asociados con la gestión de claves de cifrado en una gran organización?

- ¿Puede explicar el concepto de integridad de datos y cómo el cifrado contribuye a ella?

- ¿Cómo aborda la implementación del cifrado en marcos regulatorios como el RGPD?

- ¿Cuáles son algunos errores comunes que cometen las organizaciones al implementar el cifrado y cómo se pueden evitar?

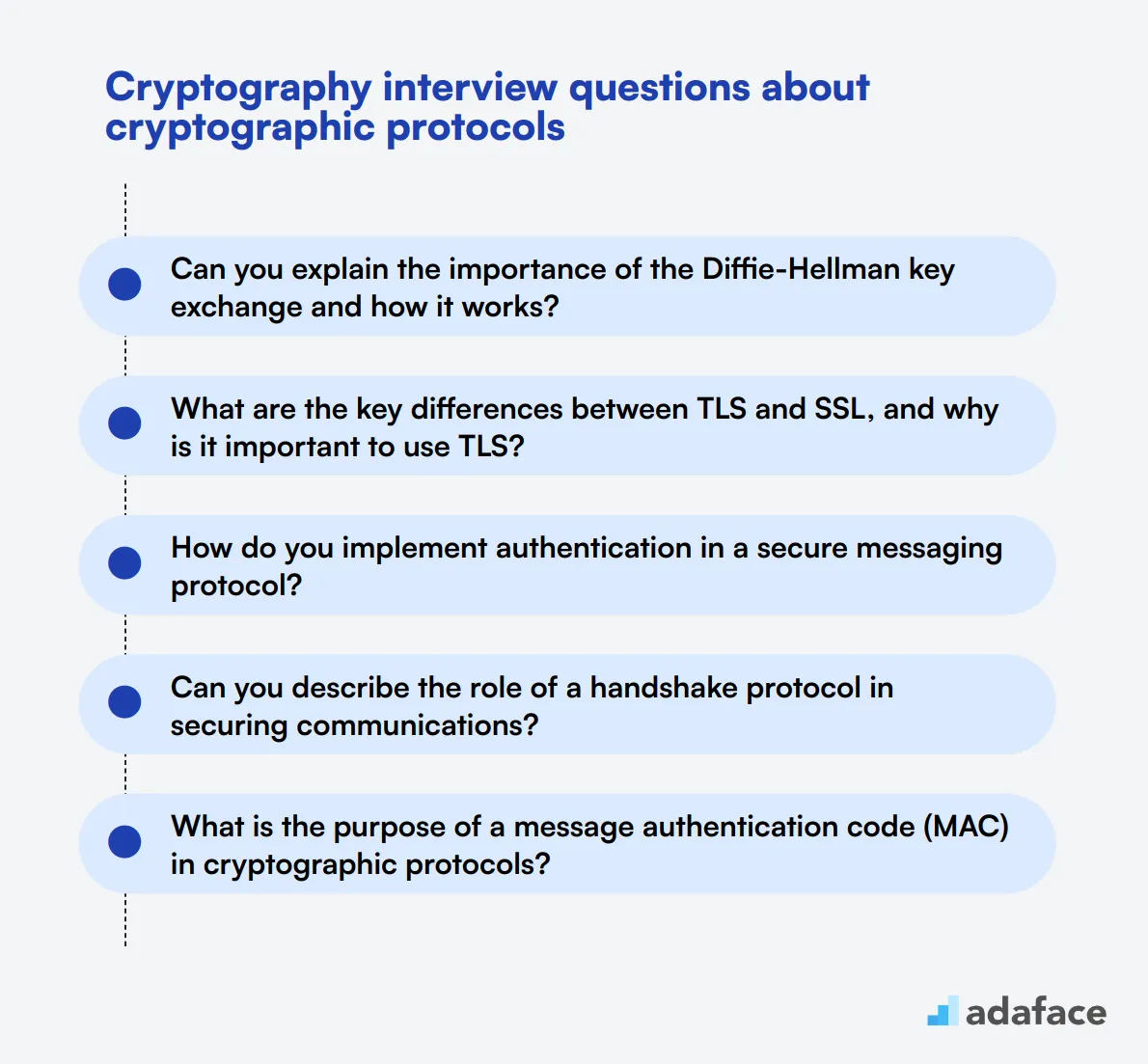

10 preguntas de entrevista sobre criptografía sobre protocolos criptográficos

Para asegurar que los candidatos tengan una sólida comprensión de los protocolos criptográficos, utilice estas preguntas específicas durante las entrevistas. Pueden ayudar a evaluar la profundidad del conocimiento de un solicitante y su aplicación práctica en escenarios del mundo real, especialmente para roles como Ingeniero de Ciberseguridad.

- ¿Puede explicar la importancia del intercambio de claves Diffie-Hellman y cómo funciona?

- ¿Cuáles son las principales diferencias entre TLS y SSL, y por qué es importante usar TLS?

- ¿Cómo implementa la autenticación en un protocolo de mensajería segura?

- ¿Puede describir el papel de un protocolo de handshake para asegurar las comunicaciones?

- ¿Cuál es el propósito de un código de autenticación de mensajes (MAC) en los protocolos criptográficos?

- ¿Cómo asegura una comunicación segura en una red peer-to-peer?

- ¿Qué es un cálculo seguro de múltiples partes y dónde sería aplicable?

- ¿Puede explicar el concepto de una cadena de bloques (blockchain) y su relevancia para los protocolos criptográficos?

- ¿Cuál es el papel de los generadores criptográficos de números aleatorios en la seguridad del protocolo?

- ¿Cómo evaluaría la seguridad de un nuevo protocolo criptográfico antes de su despliegue?

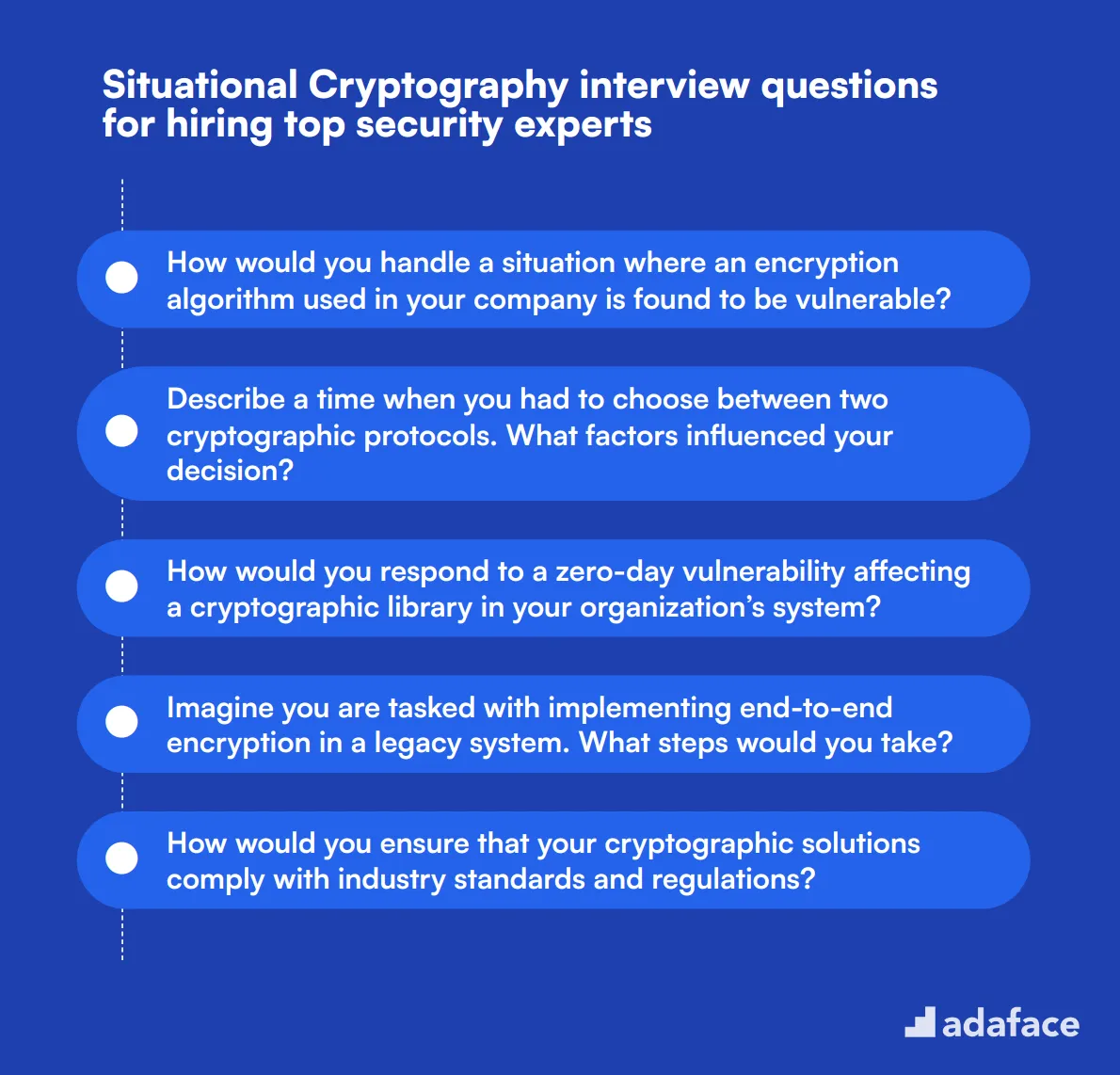

9 preguntas de entrevista situacionales sobre criptografía para contratar a los mejores expertos en seguridad

Para identificar a los mejores talentos en seguridad, es crucial hacer las preguntas situacionales correctas sobre criptografía. Estas preguntas ayudan a evaluar las habilidades de resolución de problemas y la experiencia práctica de un candidato en escenarios del mundo real. Para roles más específicos, como un director de seguridad de la información, estas preguntas son invaluables para encontrar el ajuste adecuado.

- ¿Cómo manejaría una situación en la que se descubre que un algoritmo de cifrado utilizado en su empresa es vulnerable?

- Describa una vez que tuvo que elegir entre dos protocolos criptográficos. ¿Qué factores influyeron en su decisión?

- ¿Cómo respondería a una vulnerabilidad de día cero que afecte a una biblioteca criptográfica en el sistema de su organización?

- Imagine que se le encarga implementar el cifrado de extremo a extremo en un sistema heredado. ¿Qué pasos seguiría?

- ¿Cómo se aseguraría de que sus soluciones criptográficas cumplan con los estándares y regulaciones de la industria?

- Se le pide que asegure un canal de comunicación entre dos oficinas remotas. ¿Qué métodos criptográficos emplearía y por qué?

- Describa un escenario en el que tuvo que solucionar un proceso de descifrado fallido. ¿Cuál fue su enfoque?

- ¿Cómo abordaría la transmisión segura de datos confidenciales a través de una red no confiable?

- Sospecha que ha habido una compromiso de clave criptográfica en su sistema. ¿Qué acciones inmediatas tomaría para mitigar el riesgo?

¿Qué habilidades de criptografía deberías evaluar durante la fase de entrevista?

Si bien es imposible evaluar por completo las capacidades de un candidato en una sola entrevista, centrarse en las habilidades criptográficas clave puede proporcionar información valiosa. Estos conjuntos de habilidades esenciales no solo evalúan la competencia técnica, sino que también determinan la preparación de un candidato para el puesto.

Comprensión de las técnicas de cifrado

Una sólida comprensión de las técnicas de cifrado es fundamental para cualquier función de criptografía. Estas habilidades garantizan que el candidato pueda asegurar los datos de manera efectiva, una función principal para proteger la información confidencial.

Para evaluar con precisión esta habilidad antes de una entrevista, considere administrar una prueba de opción múltiple centrada en las técnicas de cifrado. Para una evaluación exhaustiva y personalizada, nuestra prueba de criptografía podría ser una herramienta valiosa.

Durante la entrevista, presenta preguntas específicas que profundicen en su conocimiento práctico y habilidades de aplicación. Aquí hay un ejemplo:

¿Puede explicar la diferencia entre el cifrado simétrico y asimétrico, y proporcionar un ejemplo de cuándo se podría usar cada uno?

Busque explicaciones claras que demuestren la comprensión de los términos clave y las aplicaciones prácticas. Una buena respuesta incluirá escenarios del mundo real donde cada tipo de cifrado es más efectivo.

Conocimiento de los protocolos criptográficos

Los protocolos criptográficos son vitales para las comunicaciones seguras en las redes. Los candidatos deben demostrar una profunda comprensión de varios protocolos para diseñar e implementar sistemas seguros.

Utilice una prueba tipo MCQ para evaluar esta área de conocimiento. Los candidatos pueden ser evaluados previamente de manera efectiva utilizando nuestras pruebas especializadas como la prueba de Ciberseguridad.

Para explorar esta habilidad en las entrevistas, considere hacer la siguiente pregunta:

Describa cómo funciona SSL/TLS y mencione en qué se diferencia de otros protocolos de seguridad.

Espere explicaciones detalladas sobre las operaciones de SSL/TLS y comparaciones que destaquen sus características de seguridad frente a otras.

Resolución de problemas en contextos criptográficos

La resolución de problemas en contextos criptográficos implica innovación y pensamiento analítico para asegurar datos y resolver desafíos relacionados. Esta habilidad es indicativa de la capacidad de un candidato para manejar problemas complejos e inesperados de manera efectiva.

Para evaluar las habilidades de resolución de problemas, pídales que aborden escenarios hipotéticos. Por ejemplo:

¿Cómo abordaría una situación en la que necesita asegurar un sistema heredado que no es compatible con los estándares criptográficos modernos?

Las mejores respuestas mostrarán un enfoque estratégico, considerando las limitaciones y proponiendo soluciones viables y seguras.

Consejos para entrevistas efectivas de criptografía

Antes de poner en práctica tus nuevos conocimientos, considera estos consejos para que tus entrevistas de criptografía sean más efectivas e informativas.

1. Implementa evaluaciones de habilidades previas a la entrevista

Comienza usando pruebas de habilidades para evaluar el conocimiento técnico de los candidatos antes de la entrevista. Este enfoque te ayuda a enfocarte en los candidatos más prometedores y a adaptar tus preguntas de entrevista.

Para los roles de criptografía, considera usar pruebas de seguridad de TI que incluyan módulos de criptografía. Estas evaluaciones pueden medir la comprensión de los candidatos sobre algoritmos de cifrado, gestión de claves y protocolos criptográficos.

Al implementar evaluaciones previas a la entrevista, puedes ahorrar tiempo y recursos. Podrás identificar a los candidatos con las habilidades técnicas adecuadas y dedicar más tiempo durante la entrevista a explorar sus habilidades de resolución de problemas y experiencia práctica.

2. Prepara un conjunto equilibrado de preguntas de entrevista

Compila una mezcla de preguntas técnicas y prácticas para evaluar tanto el conocimiento teórico como las habilidades de aplicación en el mundo real. Concéntrate en áreas clave como técnicas de cifrado, protocolos criptográficos y mejores prácticas de seguridad.

Incluye preguntas que evalúen la capacidad del candidato para pensar críticamente sobre los desafíos de seguridad. Considera agregar preguntas de resolución de problemas para evaluar sus habilidades analíticas en escenarios relacionados con la criptografía.

No olvides evaluar las habilidades blandas que son importantes para los roles de seguridad. Incluye preguntas sobre trabajo en equipo, comunicación y consideraciones éticas en criptografía y seguridad.

3. Haz preguntas de seguimiento profundas

Prepara preguntas de seguimiento para profundizar en las respuestas de los candidatos. Esta técnica te ayuda a distinguir entre el conocimiento superficial y la verdadera experiencia en criptografía.

Por ejemplo, si preguntas sobre algoritmos de cifrado simétrico, una pregunta de seguimiento podría ser: "¿Puedes explicar un escenario donde AES podría ser preferido sobre 3DES?" Esto sondea la comprensión del candidato sobre las fortalezas de los algoritmos y las aplicaciones prácticas.

Descarga la plantilla de preguntas para entrevistas de Criptografía en múltiples formatos

Pregunta sobre técnicas de cifrado, protocolos criptográficos y escenarios situacionales. Incluye una combinación de preguntas básicas, intermedias y avanzadas según el puesto.

Utiliza una combinación de preguntas teóricas, escenarios prácticos y tareas de resolución de problemas. Evalúa su comprensión tanto de los conceptos fundamentales como de las tendencias actuales en el campo.

Sí, los puestos de nivel junior se centran más en conceptos y herramientas básicos, mientras que los puestos de nivel senior involucran escenarios complejos, técnicas avanzadas y pensamiento estratégico en Criptografía.

El número puede variar, pero apunta a 5-10 preguntas bien elegidas que cubran varios aspectos de la Criptografía relevantes para el puesto para el que estás contratando.

Next posts

- 70 preguntas de entrevista para consultores funcionales de SAP para hacer a los candidatos

- 46 preguntas de entrevista para consultores SAP FICO para hacer a los candidatos

- 79 Preguntas de entrevista para arquitectos de información para contratar a los mejores talentos

- 60 preguntas de entrevista para Gerentes de Éxito del Cliente para hacer a tus candidatos

- 67 preguntas de entrevista para especialistas en SEO para contratar al mejor talento