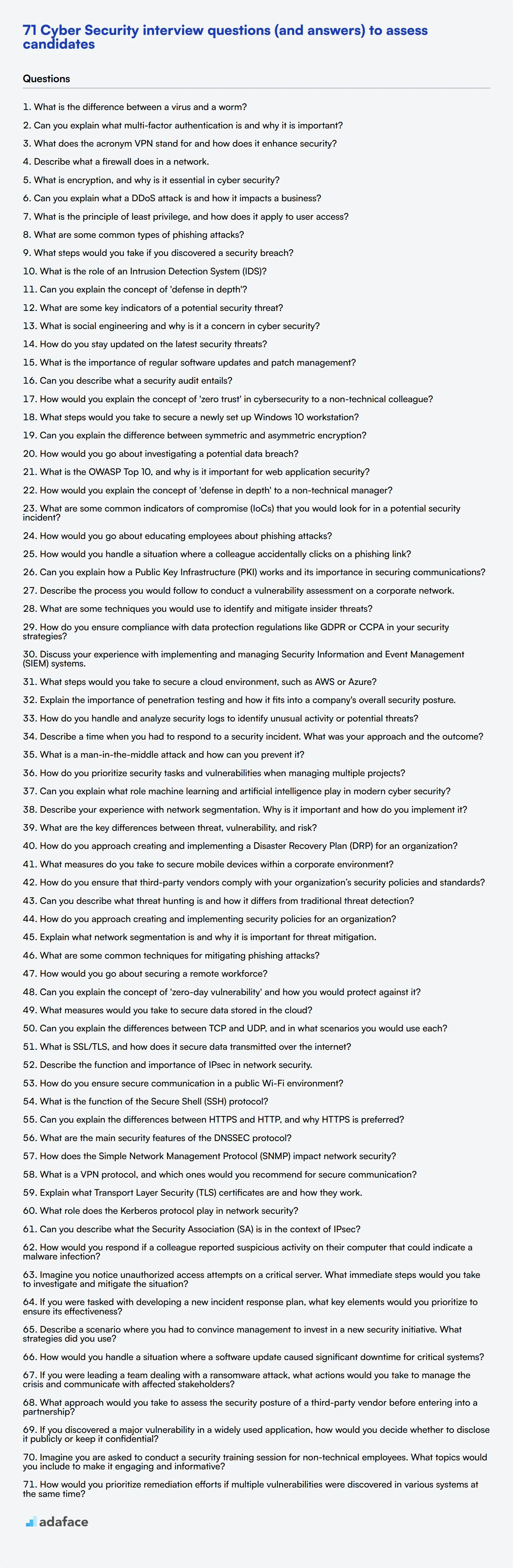

71 preguntas de entrevista sobre ciberseguridad (y respuestas) para evaluar a los candidatos

En el panorama en constante evolución de la ciberseguridad, contratar el talento adecuado es crucial para salvaguardar los activos digitales de su organización. Elaborar preguntas de entrevista efectivas es clave para identificar candidatos con las habilidades requeridas para protegerse contra sofisticadas ciberamenazas.

Esta guía completa proporciona una lista seleccionada de preguntas de entrevista sobre ciberseguridad, que van desde básicas hasta avanzadas, para ayudarlo a evaluar a los candidatos en varios niveles de experiencia. Cubrimos temas esenciales que incluyen la mitigación de amenazas, los protocolos de seguridad de la red y escenarios situacionales para evaluar el pensamiento analítico.

Al usar estas preguntas, estará mejor equipado para identificar el mejor talento en ciberseguridad para su organización. Considere complementar su proceso de entrevista con una prueba de evaluación de ciberseguridad para obtener una visión más holística de las capacidades de los candidatos.

Tabla de contenidos

16 preguntas y respuestas básicas de entrevistas de ciberseguridad para evaluar a los candidatos

8 preguntas y respuestas de entrevistas de ciberseguridad para evaluar a los analistas junior

18 preguntas y respuestas intermedias de entrevistas de ciberseguridad para preguntar a los analistas de nivel medio

7 preguntas y respuestas de entrevistas de ciberseguridad relacionadas con las técnicas de mitigación de amenazas

12 preguntas de entrevistas de ciberseguridad sobre protocolos de seguridad de red

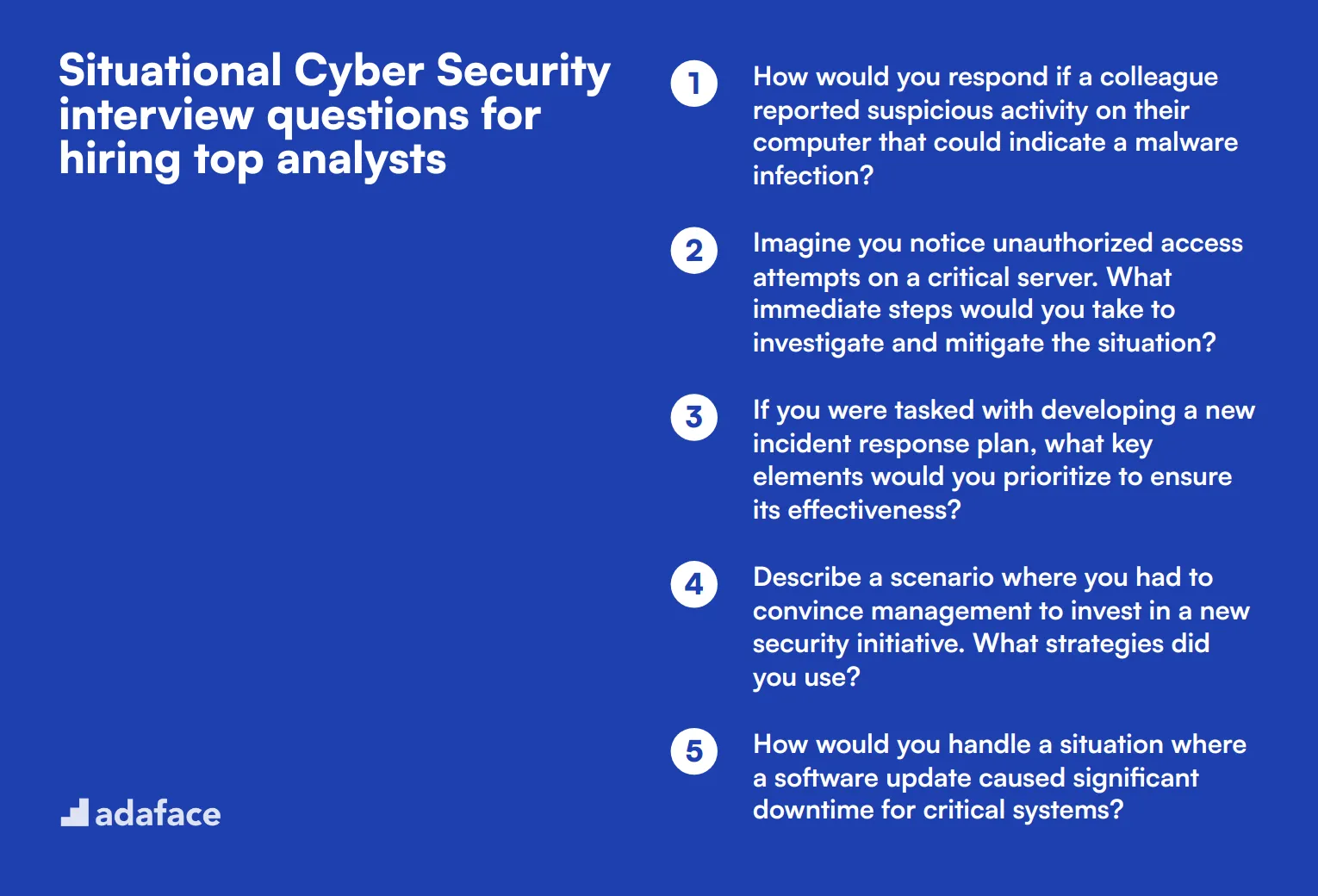

10 preguntas situacionales de entrevistas de ciberseguridad para contratar a los mejores analistas

¿Qué habilidades de ciberseguridad debe evaluar durante la fase de la entrevista?

Optimice su contratación con pruebas de habilidades de ciberseguridad y preguntas de entrevista específicas

Descargue la plantilla de preguntas de entrevista de ciberseguridad en múltiples formatos

16 preguntas y respuestas básicas de entrevistas de ciberseguridad para evaluar a los candidatos

Para evaluar los conocimientos fundamentales de sus candidatos en ciberseguridad, utilice estas preguntas básicas de entrevista. Le ayudarán a comprender su comprensión de los conceptos esenciales y su preparación para roles como Analista de Ciberseguridad.

- ¿Cuál es la diferencia entre un virus y un gusano? 2. ¿Puede explicar qué es la autenticación multifactor y por qué es importante? 3. ¿Qué significa el acrónimo VPN y cómo mejora la seguridad? 4. Describa qué hace un firewall en una red. 5. ¿Qué es el cifrado y por qué es esencial en la ciberseguridad? 6. ¿Puede explicar qué es un ataque DDoS y cómo impacta a una empresa? 7. ¿Qué es el principio de privilegio mínimo y cómo se aplica al acceso de usuarios? 8. ¿Cuáles son algunos tipos comunes de ataques de phishing? 9. ¿Qué pasos tomaría si descubriera una brecha de seguridad? 10. ¿Cuál es el papel de un Sistema de Detección de Intrusos (IDS)? 11. ¿Puede explicar el concepto de 'defensa en profundidad'? 12. ¿Cuáles son algunos indicadores clave de una posible amenaza a la seguridad? 13. ¿Qué es la ingeniería social y por qué es una preocupación en la ciberseguridad? 14. ¿Cómo se mantiene actualizado sobre las últimas amenazas de seguridad? 15. ¿Cuál es la importancia de las actualizaciones regulares de software y la gestión de parches? 16. ¿Puede describir en qué consiste una auditoría de seguridad? 8 Preguntas y respuestas de entrevistas de ciberseguridad para evaluar a analistas junior ---------------------------------------------------------------------------- ¡Listo para poner a prueba a sus analistas junior de ciberseguridad? Estas preguntas cuidadosamente elaboradas lo ayudarán a evaluar sus conocimientos fundamentales y sus habilidades para resolver problemas. Recuerde, el objetivo no es dejarlos perplejos, sino evaluar su comprensión y potencial. Utilice estas preguntas como un trampolín para debates más profundos sobre las prácticas y los desafíos de la ciberseguridad.

1. ¿Cómo explicaría el concepto de 'confianza cero' en ciberseguridad a un colega no técnico?

Una respuesta sólida debe demostrar la capacidad del candidato para simplificar conceptos complejos. Podrían explicar la confianza cero de la siguiente manera:

La confianza cero es un enfoque de seguridad que asume que ningún usuario, dispositivo o red debe ser confiado automáticamente, incluso si están dentro de la red de la organización. Es como tratar a todos como una amenaza potencial hasta que demuestren lo contrario. En lugar de confiar en una fuerte defensa perimetral, la confianza cero requiere una verificación continua de cada usuario y dispositivo que intenta acceder a los recursos.

Busque candidatos que puedan proporcionar analogías o ejemplos del mundo real para ilustrar el concepto. Deben enfatizar aspectos clave como la autenticación continua, el acceso con el mínimo privilegio y la microsegmentación. Haga un seguimiento preguntando cómo creen que la confianza cero podría implementarse en un entorno de oficina típico.

2. ¿Qué pasos tomaría para asegurar una estación de trabajo Windows 10 recién configurada?

Una respuesta ideal debe cubrir las medidas de seguridad básicas y demostrar un enfoque metódico. Un buen candidato podría delinear pasos como:

- Actualizar el sistema operativo y todo el software a las últimas versiones

- Instalar y configurar software antivirus

- Habilitar el firewall de Windows integrado

- Configurar cuentas de usuario con los permisos apropiados (evitando cuentas de administrador para el uso diario)

- Cifrar el disco duro usando BitLocker

- Deshabilitar servicios y funciones innecesarias

- Configurar actualizaciones automáticas

- Configurar una solución de respaldo

Preste atención a los candidatos que mencionen la importancia de crear una línea base para futuras comparaciones o aquellos que discutan la necesidad de un mantenimiento continuo. Considere hacer preguntas de seguimiento sobre herramientas o técnicas específicas que usarían para cada paso.

3. ¿Puedes explicar la diferencia entre el cifrado simétrico y asimétrico?

Una respuesta sólida debe diferenciar claramente entre los dos tipos de cifrado:

El cifrado simétrico utiliza una sola clave tanto para el cifrado como para el descifrado. Es más rápido y eficiente para grandes cantidades de datos, pero la distribución de claves puede ser un desafío. Ejemplos incluyen AES y DES.

El cifrado asimétrico utiliza un par de claves: una clave pública para el cifrado y una clave privada para el descifrado. Es más lento, pero resuelve el problema de la distribución de claves y permite las firmas digitales. RSA y ECC son ejemplos comunes.

Busca candidatos que puedan explicar los pros y los contras de cada método y proporcionar casos de uso del mundo real. Por ejemplo, podrían mencionar que el cifrado simétrico se utiliza a menudo para el cifrado de datos masivos, mientras que el asimétrico se utiliza para el intercambio seguro de claves o las firmas digitales. Considera preguntar cómo elegirían entre los dos para diferentes escenarios.

4. ¿Cómo investigarías una posible filtración de datos?

Una respuesta sólida debe esbozar un enfoque estructurado para la respuesta a incidentes. Los pasos clave podrían incluir:

- Evaluación inicial y contención: Identificar el alcance y el impacto de la filtración, aislar los sistemas afectados.

- Recopilación de pruebas: Recopilar registros, datos de tráfico de red y otra información relevante.

- Análisis: Examinar los datos recopilados para determinar la causa, el alcance y el posible impacto de la filtración.

- Remediación: Abordar la vulnerabilidad que condujo a la filtración y fortalecer las defensas.

- Informes: Documentar los hallazgos y las acciones tomadas, preparar informes para la gerencia y las autoridades pertinentes.

- Revisión posterior al incidente: Realizar una sesión de lecciones aprendidas para mejorar las respuestas futuras.

Busque candidatos que enfaticen la importancia de tener un plan de respuesta a incidentes implementado antes de que ocurra una brecha. También deben mencionar la necesidad de una comunicación clara durante todo el proceso y la posible participación de equipos legales y de relaciones públicas. Considere preguntar sobre herramientas o técnicas específicas que utilizarían en cada fase de la investigación.

5. ¿Qué es el OWASP Top 10 y por qué es importante para la seguridad de las aplicaciones web?

Una buena respuesta debe demostrar familiaridad con este recurso crucial en la seguridad de las aplicaciones web:

El OWASP (Open Web Application Security Project) Top 10 es una lista actualizada regularmente de los riesgos de seguridad de aplicaciones web más críticos. Incluye vulnerabilidades como fallos de inyección, autenticación defectuosa y exposición de datos confidenciales. La lista se basa en datos de empresas de seguridad y más de 500.000 aplicaciones.

Busque candidatos que puedan explicar por qué el OWASP Top 10 es importante: proporciona un punto de partida para la seguridad de las aplicaciones web, ayuda a priorizar los esfuerzos de seguridad y sirve como un documento estándar de concienciación para desarrolladores y profesionales de la seguridad. También podrían mencionar que a menudo se utiliza en los requisitos de cumplimiento. Considere pedirles que expliquen uno o dos elementos de la lista actual y cómo mitigarían esos riesgos.

6. ¿Cómo explicaría el concepto de 'defensa en profundidad' a un gerente no técnico?

Una respuesta efectiva debe demostrar la capacidad de comunicar conceptos de seguridad complejos en términos sencillos:

La defensa en profundidad es como asegurar un castillo. En lugar de depender únicamente de una muralla exterior fuerte, se tienen múltiples capas de protección: un foso, un puente levadizo, murallas interiores y guardias. En ciberseguridad, esto significa utilizar varios controles de seguridad en diferentes niveles de su infraestructura de TI.

Busque candidatos que puedan proporcionar ejemplos de estas capas, como firewalls, sistemas de detección de intrusiones, software antivirus, capacitación de empleados y controles de acceso. Deben enfatizar que el objetivo es crear múltiples barreras que un atacante necesitaría superar, aumentando las posibilidades de detección y prevención. Considere preguntar cómo aplicarían este concepto a un escenario comercial específico.

7. ¿Cuáles son algunos indicadores comunes de compromiso (IoC) que buscaría en un posible incidente de seguridad?

Una respuesta sólida debe demostrar familiaridad con varios tipos de IoC y cómo detectarlos. Algunos IoC comunes que un candidato podría mencionar incluyen:

- Tráfico de red saliente inusual

- Anomalías en la actividad de cuentas de usuario con privilegios

- Irregularidades geográficas en el acceso a la red

- Gran cantidad de solicitudes del mismo archivo

- Cambios sospechosos en el registro o archivos del sistema

- Solicitudes DNS inusuales

- Parcheo inesperado de sistemas

- Cambios en el perfil del dispositivo móvil

Busque candidatos que puedan explicar por qué estos indicadores son significativos y cómo podrían detectarse. También deben mencionar que los IoC pueden variar según la amenaza y el entorno específicos. Considere preguntar sobre las herramientas o técnicas que utilizarían para monitorear estos indicadores, o cómo priorizarían la investigación de diferentes tipos de IoC.

8. ¿Cómo educaría a los empleados sobre los ataques de phishing?

Una respuesta ideal debe describir un enfoque integral para la capacitación sobre concientización de seguridad:

- Sesiones de capacitación regulares: Realizar talleres interactivos que expliquen qué es el phishing y cómo identificar correos electrónicos sospechosos.

- Campañas de phishing simuladas: Enviar correos electrónicos de phishing falsos para evaluar la concienciación de los empleados y proporcionar retroalimentación inmediata.

- Ayudas visuales: Crear carteles o infografías que resalten las señales clave de los intentos de phishing.

- Ejemplos del mundo real: Compartir ejemplos anonimizados de intentos de phishing reales dirigidos a la organización.

- Procedimientos de informes claros: Establecer y comunicar un proceso sencillo para informar correos electrónicos sospechosos de phishing.

- Refuerzo positivo: Reconocer y recompensar a los empleados que identifican e informan con éxito los intentos de phishing.

Busque candidatos que enfaticen la importancia de la educación continua en lugar de las sesiones de capacitación únicas. También deben mencionar la necesidad de adaptar la capacitación a los diferentes departamentos o roles dentro de la organización. Considere preguntar cómo medirían la efectividad de dicho programa o cómo manejarían a los empleados que caen repetidamente en simulaciones de phishing.

18 preguntas y respuestas de entrevista de seguridad cibernética de nivel intermedio para analistas de nivel medio

Para asegurarse de que sus contrataciones de seguridad cibernética de nivel medio sean capaces de manejar desafíos de nivel intermedio, es crucial hacer las preguntas correctas durante el proceso de entrevista. Use estas 18 preguntas para evaluar sus habilidades técnicas, experiencia práctica y juicio situacional. Para una comprensión integral de los requisitos del rol, puede consultar esta descripción del puesto de analista de seguridad cibernética.

- ¿Cómo manejaría una situación en la que un colega hace clic accidentalmente en un enlace de phishing?

- ¿Puede explicar cómo funciona una Infraestructura de Clave Pública (PKI) y su importancia para asegurar las comunicaciones?

- Describa el proceso que seguiría para realizar una evaluación de vulnerabilidades en una red corporativa.

- ¿Cuáles son algunas técnicas que utilizaría para identificar y mitigar las amenazas internas?

- ¿Cómo asegura el cumplimiento de las regulaciones de protección de datos como GDPR o CCPA en sus estrategias de seguridad?

- Discuta su experiencia con la implementación y gestión de sistemas de gestión de eventos e información de seguridad (SIEM).

- ¿Qué pasos tomaría para asegurar un entorno de nube, como AWS o Azure?

- Explique la importancia de las pruebas de penetración y cómo encajan en la postura general de seguridad de una empresa.

- ¿Cómo maneja y analiza los registros de seguridad para identificar actividades inusuales o amenazas potenciales?

- Describa una vez que tuvo que responder a un incidente de seguridad. ¿Cuál fue su enfoque y el resultado?

- ¿Qué es un ataque de intermediario y cómo se puede prevenir?

- ¿Cómo prioriza las tareas y vulnerabilidades de seguridad al gestionar múltiples proyectos?

- ¿Puede explicar qué papel juegan el aprendizaje automático y la inteligencia artificial en la ciberseguridad moderna?

- Describa su experiencia con la segmentación de red. ¿Por qué es importante y cómo la implementa?

- ¿Cuáles son las diferencias clave entre amenaza, vulnerabilidad y riesgo?

- ¿Cómo aborda la creación e implementación de un Plan de Recuperación ante Desastres (DRP) para una organización?

- ¿Qué medidas toma para asegurar los dispositivos móviles dentro de un entorno corporativo?

- ¿Cómo se asegura de que los proveedores externos cumplan con las políticas y estándares de seguridad de su organización?

7 preguntas y respuestas de entrevistas sobre ciberseguridad relacionadas con técnicas de mitigación de amenazas

Para evaluar si sus candidatos tienen el conocimiento adecuado para proteger a su organización contra las ciberamenazas, hágales estas preguntas clave de entrevista sobre técnicas de mitigación de amenazas. Estas preguntas le ayudarán a evaluar su comprensión práctica y su preparación para afrontar desafíos del mundo real.

1. ¿Puede describir qué es la búsqueda de amenazas y en qué se diferencia de la detección de amenazas tradicional?

La búsqueda de amenazas es un enfoque proactivo en el que los profesionales de la seguridad buscan activamente signos de actividades o amenazas maliciosas dentro de una red, incluso si no se han activado alertas. Esto implica buscar patrones o comportamientos que puedan indicar un posible compromiso, en lugar de esperar alarmas de sistemas automatizados.

Por otro lado, la detección tradicional de amenazas se basa en reglas y firmas predefinidas dentro de las herramientas de seguridad para detectar amenazas conocidas. Es más reactiva, respondiendo a las alertas generadas por estas herramientas.

Busque candidatos que comprendan la importancia de un enfoque proactivo en seguridad y puedan discutir técnicas o herramientas específicas que hayan utilizado en la búsqueda de amenazas.

2. ¿Cómo aborda la creación e implementación de políticas de seguridad para una organización?

La creación e implementación de políticas de seguridad implica varios pasos: identificar los activos y los riesgos potenciales de la organización, definir objetivos de seguridad claros y redactar políticas que se alineen con estos objetivos. Estas políticas deben ser prácticas, aplicables y comunicadas claramente a todos los empleados.

La implementación incluye la capacitación de los empleados, el seguimiento del cumplimiento y la revisión y actualización periódica de las políticas para adaptarse a las nuevas amenazas y los cambios en la organización.

Un candidato ideal debe mencionar la importancia de la participación de las partes interesadas, las auditorías periódicas y la necesidad de una mejora continua en las políticas de seguridad.

3. Explique qué es la segmentación de la red y por qué es importante para la mitigación de amenazas.

La segmentación de la red implica dividir una red en segmentos más pequeños y aislados, cada uno con sus propios controles de seguridad. Esto limita la propagación de malware o el acceso no autorizado dentro de la red, ya que los atacantes no pueden moverse lateralmente entre segmentos con facilidad.

Es importante porque ayuda a contener las brechas y reduce la superficie de ataque, lo que dificulta que los atacantes alcancen sistemas críticos o datos confidenciales.

Los candidatos deben resaltar su experiencia en la implementación de la segmentación de la red, las herramientas que utilizaron y los beneficios que aportó a sus organizaciones anteriores.

4. ¿Cuáles son algunas técnicas comunes para mitigar los ataques de phishing?

Las técnicas comunes para mitigar los ataques de phishing incluyen la capacitación de los empleados para reconocer los intentos de phishing, la implementación de soluciones de filtrado de correo electrónico para bloquear mensajes sospechosos y el uso de la autenticación multifactor para agregar una capa adicional de seguridad.

Las simulaciones de phishing regulares también pueden ayudar a los empleados a mantenerse vigilantes y mejorar su capacidad para identificar intentos de phishing.

Los candidatos fuertes deben mencionar una combinación de medidas técnicas y educación del usuario, enfatizando la importancia de un enfoque integral para mitigar los ataques de phishing.

5. ¿Cómo abordaría la seguridad de una fuerza laboral remota?

Asegurar una fuerza laboral remota implica varios pasos clave: garantizar conexiones seguras a través de VPN, implementar la autenticación multifactor, actualizar y parchear los sistemas regularmente, y proporcionar capacitación en ciberseguridad a los empleados remotos.

También es importante exigir el uso de dispositivos seguros y monitorear actividades inusuales que puedan indicar brechas de seguridad.

Busque candidatos que comprendan los desafíos únicos de los entornos de trabajo remoto y que puedan proporcionar ejemplos específicos de las medidas que han implementado para asegurar equipos remotos.

6. ¿Puede explicar el concepto de 'vulnerabilidad de día cero' y cómo se protegería contra ella?

Una vulnerabilidad de día cero es un defecto de software que es desconocido para el proveedor del software y no tiene un parche o solución disponible. Los atacantes pueden explotar estas vulnerabilidades antes de que sean descubiertas y abordadas por el proveedor.

Protegerse contra las vulnerabilidades de día cero implica el uso de herramientas avanzadas de detección de amenazas, la implementación de medidas sólidas de seguridad de la red y mantener los sistemas y el software lo más actualizados posible para reducir la superficie de ataque.

Los candidatos deben discutir su experiencia con herramientas y estrategias para identificar y mitigar vulnerabilidades de día cero, como plataformas de inteligencia de amenazas y sistemas de detección basados en el comportamiento.

7. ¿Qué medidas tomaría para asegurar los datos almacenados en la nube?

Para asegurar los datos almacenados en la nube, las medidas incluyen encriptar los datos tanto en reposo como en tránsito, utilizar controles de acceso e gestión de identidades fuertes, auditar y monitorear regularmente los entornos en la nube, y asegurar el cumplimiento de los estándares y regulaciones de seguridad relevantes.

También es importante trabajar estrechamente con los proveedores de servicios en la nube para comprender sus prácticas de seguridad e implementar capas de seguridad adicionales según sea necesario.

Los candidatos deben demostrar su conocimiento de las mejores prácticas de seguridad en la nube y su capacidad para implementar estas medidas de manera efectiva en un entorno real.

12 preguntas de entrevista de seguridad cibernética sobre protocolos de seguridad de red

Para evaluar la comprensión de un candidato sobre los protocolos de seguridad de red, use estas preguntas de entrevista para profundizar en su conocimiento técnico y experiencia práctica. Efectivo para roles como Analistas de Seguridad Cibernética y otras posiciones enfocadas en seguridad, estas preguntas ayudan a identificar el mejor talento para su equipo.

-

¿Puede explicar las diferencias entre TCP y UDP, y en qué escenarios usaría cada uno? 2. ¿Qué es SSL/TLS y cómo asegura los datos transmitidos a través de Internet? 3. Describa la función e importancia de IPsec en la seguridad de la red. 4. ¿Cómo garantiza una comunicación segura en un entorno Wi-Fi público? 5. ¿Cuál es la función del protocolo Secure Shell (SSH)? 6. ¿Puede explicar las diferencias entre HTTPS y HTTP, y por qué se prefiere HTTPS? 7. ¿Cuáles son las principales características de seguridad del protocolo DNSSEC? 8. ¿Cómo impacta el protocolo Simple Network Management Protocol (SNMP) en la seguridad de la red? 9. ¿Qué es un protocolo VPN y cuáles recomendaría para una comunicación segura? 10. Explique qué son los certificados de Seguridad de la Capa de Transporte (TLS) y cómo funcionan. 11. ¿Qué papel juega el protocolo Kerberos en la seguridad de la red? 12. ¿Puede describir qué es la Asociación de Seguridad (SA) en el contexto de IPsec? 10 preguntas situacionales para entrevistas de ciberseguridad para contratar a los mejores analistas -------------------------------------------------------------------------

Para encontrar a los mejores analistas de ciberseguridad, es crucial hacer preguntas situacionales que revelen sus habilidades para resolver problemas y su conocimiento práctico. Use esta lista de preguntas durante las entrevistas para evaluar la capacidad de los candidatos para manejar los desafíos de seguridad del mundo real de manera efectiva, asegurando que satisfagan las necesidades de su organización para roles como analista de ciberseguridad.

Para encontrar a los mejores analistas de ciberseguridad, es crucial hacer preguntas situacionales que revelen sus habilidades para resolver problemas y su conocimiento práctico. Use esta lista de preguntas durante las entrevistas para evaluar la capacidad de los candidatos para manejar los desafíos de seguridad del mundo real de manera efectiva, asegurando que satisfagan las necesidades de su organización para roles como analista de ciberseguridad. -

¿Cómo respondería si un colega informara de actividad sospechosa en su computadora que podría indicar una infección de malware? 2. Imagine que observa intentos de acceso no autorizados a un servidor crítico. ¿Qué medidas inmediatas tomaría para investigar y mitigar la situación? 3. Si se le encomendara la tarea de desarrollar un nuevo plan de respuesta a incidentes, ¿qué elementos clave priorizaría para asegurar su eficacia? 4. Describa un escenario en el que tuvo que convencer a la gerencia de invertir en una nueva iniciativa de seguridad. ¿Qué estrategias utilizó? 5. ¿Cómo manejaría una situación en la que una actualización de software causara un tiempo de inactividad significativo para sistemas críticos? 6. Si estuviera liderando un equipo que se enfrenta a un ataque de ransomware, ¿qué acciones tomaría para gestionar la crisis y comunicarse con las partes interesadas afectadas? 7. ¿Qué enfoque adoptaría para evaluar la postura de seguridad de un proveedor externo antes de establecer una asociación? 8. Si descubriera una vulnerabilidad importante en una aplicación ampliamente utilizada, ¿cómo decidiría si divulgarla públicamente o mantenerla confidencial? 9. Imagine que le piden que dirija una sesión de capacitación en seguridad para empleados no técnicos. ¿Qué temas incluiría para que sea atractiva e informativa? 10. ¿Cómo priorizaría los esfuerzos de remediación si se descubrieran múltiples vulnerabilidades en varios sistemas al mismo tiempo?

¿Qué habilidades de ciberseguridad deberías evaluar durante la fase de la entrevista?

Evaluar las habilidades de ciberseguridad de un candidato en una sola entrevista puede ser un desafío, ya que no permite una evaluación exhaustiva de su experiencia. Sin embargo, centrarse en las habilidades clave puede proporcionar información valiosa sobre la idoneidad de un candidato para el puesto. Aquí están las habilidades esenciales a considerar durante la fase de la entrevista.

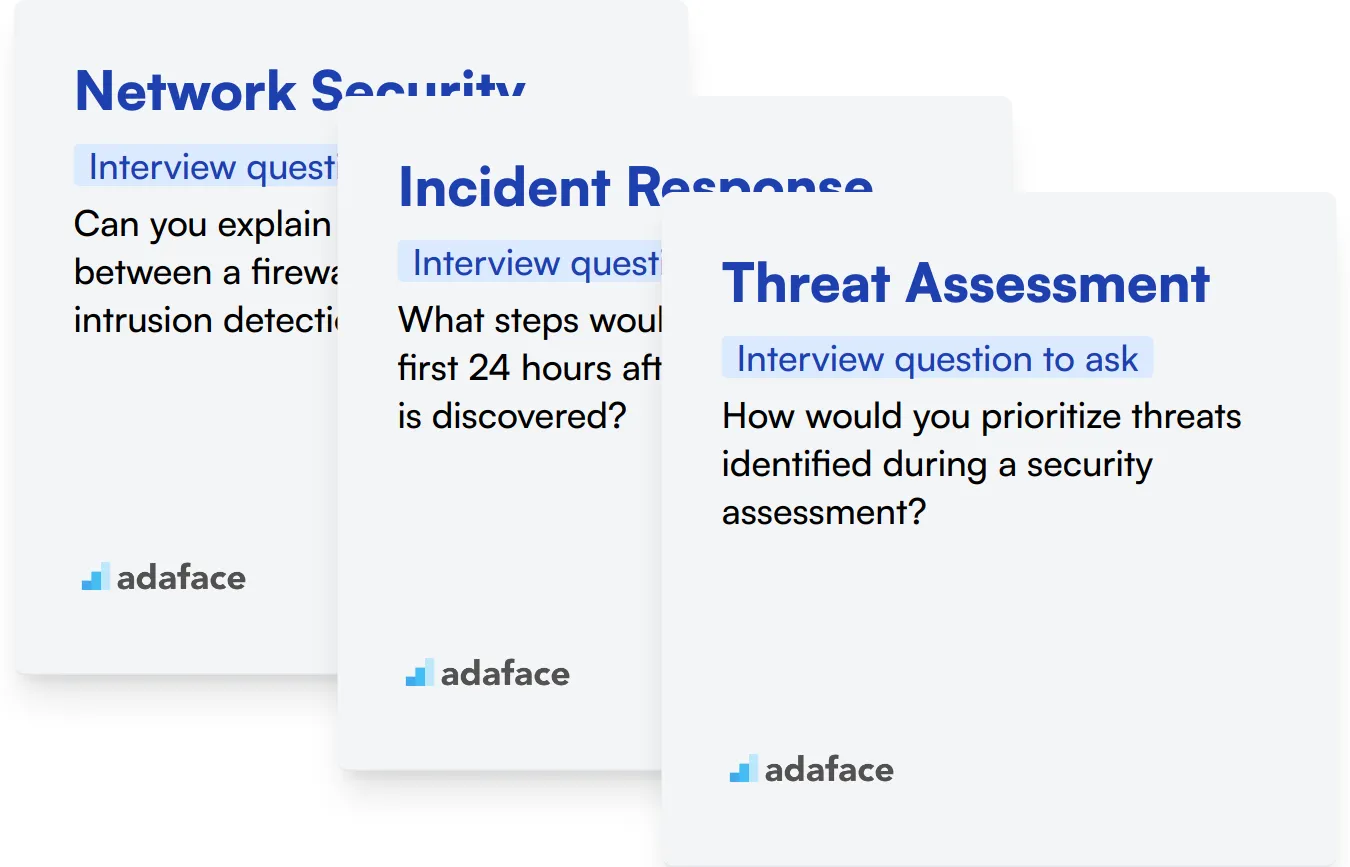

Seguridad de redes

Para evaluar los conocimientos de un candidato en seguridad de redes, considera utilizar una prueba de evaluación que incluya preguntas de opción múltiple relevantes. Nuestra prueba para ingeniero de redes está diseñada para evaluar a los candidatos en esta habilidad de manera efectiva.

También puede hacer preguntas específicas de entrevista para evaluar aún más su comprensión de la seguridad de la red. Una pregunta que puede ayudar a evaluar esto es:

¿Puede explicar las diferencias entre un firewall y un sistema de detección de intrusiones (IDS)?

Al plantear esta pregunta, busque una explicación que diferencie claramente entre la función de un firewall para bloquear el acceso no autorizado y la función de un IDS para monitorear la actividad sospechosa. Un candidato bien versado debería dar ejemplos específicos de cuándo usar cada uno.

Respuesta a incidentes

Utilizar una prueba de evaluación que se centre en la respuesta a incidentes puede ser beneficioso. Nuestra prueba de ciberseguridad incluye preguntas relevantes para esta habilidad y puede ayudar a filtrar candidatos de manera efectiva.

Para evaluar aún más esta habilidad, considere preguntar a los candidatos:

¿Qué pasos tomaría en las primeras 24 horas después de descubrirse una filtración de datos?

Al hacer esta pregunta, preste atención a su comprensión de los pasos de contención, erradicación y recuperación. Los candidatos ideales deben demostrar un enfoque estructurado y conocimiento de las estrategias de comunicación después de un incidente.

Evaluación de amenazas

Es posible que desee utilizar una prueba de evaluación que evalúe las capacidades de evaluación de amenazas de un candidato. Nuestra prueba de ciberseguridad incluye preguntas relevantes que pueden ayudar a medir esta habilidad.

Para explorar más a fondo sus capacidades, pregunte:

¿Cómo priorizaría las amenazas identificadas durante una evaluación de seguridad?

Busque una respuesta que muestre una comprensión de los principios de gestión de riesgos, como la evaluación de la probabilidad frente al impacto. Su respuesta debe reflejar una mentalidad analítica adaptada a las prioridades de su organización.

Optimice su contratación con pruebas de habilidades de ciberseguridad y preguntas de entrevista dirigidas

Si está en proceso de contratar a un experto en ciberseguridad, es importante verificar que los candidatos posean las habilidades necesarias. Asegurar la competencia en las habilidades al principio del proceso de contratación ahorra tiempo y recursos.

Una de las mejores maneras de evaluar estas habilidades es a través de pruebas de habilidades específicas. Considere usar nuestra Prueba de Ciberseguridad o Prueba de Ingeniero de Red para evaluar con precisión las habilidades técnicas de sus candidatos.

Después de administrar estas pruebas, puede preseleccionar eficazmente a los mejores candidatos. Este grupo refinado puede ser invitado a entrevistas, donde puede explorar sus habilidades y su encaje con su equipo con mayor profundidad.

¿Listo para mejorar su proceso de contratación? Comience registrándose para obtener una cuenta u obtenga más información sobre nuestras ofertas en nuestra página de Plataforma de Evaluación en Línea.

Prueba de Evaluación de Ciberseguridad

35 minutos | 15 preguntas de opción múltiple

El Test de Evaluación de Ciberseguridad evalúa a los candidatos en los fundamentos de Ciberseguridad (sistemas operativos, redes informáticas y conceptos de nube), su capacidad para detectar riesgos de seguridad en los sistemas existentes (inyecciones SQL, malware, virus, troyanos), establecer medidas de protección contra futuros ciberataques (DDoS, servidores proxy, VPN, firewalls) y utilizar técnicas de criptografía (hash, firmas digitales).

[

Prueba el Test de Evaluación de Ciberseguridad

](https://www.adaface.com/assessment-test/cyber-security-test)

Descarga la plantilla de preguntas para entrevistas de Ciberseguridad en múltiples formatos

Haga una combinación de preguntas básicas, junior, intermedias y situacionales que cubran la mitigación de amenazas, los protocolos de seguridad de red y escenarios prácticos.

Utilice preguntas situacionales y pregunte sobre técnicas, herramientas y experiencias específicas relacionadas con los desafíos de seguridad del mundo real.

Concéntrese en la detección de amenazas, la seguridad de la red, la respuesta a incidentes, la evaluación de riesgos y el conocimiento de las tendencias y tecnologías de seguridad actuales.

Presente escenarios de seguridad hipotéticos y pida a los candidatos que expliquen su enfoque para resolver los problemas paso a paso.

Las pruebas de habilidades proporcionan datos objetivos sobre las capacidades técnicas de un candidato, complementando las preguntas de la entrevista para una evaluación más completa.

Next posts

- 70 preguntas de entrevista para consultores funcionales de SAP para hacer a los candidatos

- 46 preguntas de entrevista para consultores SAP FICO para hacer a los candidatos

- 79 Preguntas de entrevista para arquitectos de información para contratar a los mejores talentos

- 60 preguntas de entrevista para Gerentes de Éxito del Cliente para hacer a tus candidatos

- 67 preguntas de entrevista para especialistas en SEO para contratar al mejor talento