Test Duration

35 minsDifficulty Level

Moderate

Questions

- 15 Cyber Security MCQs

Availability

Ready to useThe Cyber Security Assessment Test evaluates candidates on Cyber Security basics (operating systems, computer networks, and cloud concepts), their ability to detect security risks in existing systems (SQL injections, malware, virus, trojans), setup guards against future cyber attacks (DDoS, proxy servers, VPNs, firewalls) and use cryptography techniques (hashing, digital signatures).

Covered skills:

Test Duration

35 minsDifficulty Level

Moderate

Questions

Availability

Ready to useThe Cyber Security Assessment Test assists recruiters and hiring managers in identifying capable candidates from a large number of applicants, facilitating more objective hiring decisions. It reduces the burden of interviewing numerous candidates and saves valuable time by filtering out those who don't meet the required criteria early in the hiring process.

This test evaluates candidates on their knowledge of a wide range of abilities, including network security principles, common cybersecurity attack methods, cryptography techniques, and web security vulnerabilities. It also assesses their understanding of email security threats, malware types, data security practices, data governance principles, cybersecurity defenses, risk assessment methodologies, and network testing approaches.

Use Adaface tests trusted by recruitment teams globally. Adaface skill assessments measure on-the-job skills of candidates, providing employers with an accurate tool for screening potential hires.

We have a very high focus on the quality of questions that test for on-the-job skills. Every question is non-googleable and we have a very high bar for the level of subject matter experts we onboard to create these questions. We have crawlers to check if any of the questions are leaked online. If/ when a question gets leaked, we get an alert. We change the question for you & let you know.

How we design questionsThese are just a small sample from our library of 15,000+ questions. The actual questions on this Cyber Security Assessment Test will be non-googleable.

| 🧐 Question | |||||

|---|---|---|---|---|---|

|

Medium

Cookie Security Analysis

|

Solve

|

||||

|

|

|||||

|

Medium

Security Incident

|

Solve

|

||||

|

|

|||||

|

Medium

Network Traffic Anomaly

|

Solve

|

||||

|

|

|||||

|

Medium

SQL Log Analysis

|

Solve

|

||||

|

|

|||||

|

Medium

Misappropriation Post-Migration

|

Solve

|

||||

|

|

|||||

| 🧐 Question | 🔧 Skill | ||

|---|---|---|---|

|

Medium

Cookie Security Analysis

|

2 mins Cyber Security

|

Solve

|

|

|

Medium

Security Incident

|

2 mins Cyber Security

|

Solve

|

|

|

Medium

Network Traffic Anomaly

|

2 mins Cyber Security

|

Solve

|

|

|

Medium

SQL Log Analysis

|

2 mins Cyber Security

|

Solve

|

|

|

Medium

Misappropriation Post-Migration

|

3 mins Cyber Security

|

Solve

|

| 🧐 Question | 🔧 Skill | 💪 Difficulty | ⌛ Time | ||

|---|---|---|---|---|---|

|

Cookie Security Analysis

|

Cyber Security

|

Medium | 2 mins |

Solve

|

|

|

Security Incident

|

Cyber Security

|

Medium | 2 mins |

Solve

|

|

|

Network Traffic Anomaly

|

Cyber Security

|

Medium | 2 mins |

Solve

|

|

|

SQL Log Analysis

|

Cyber Security

|

Medium | 2 mins |

Solve

|

|

|

Misappropriation Post-Migration

|

Cyber Security

|

Medium | 3 mins |

Solve

|

With Adaface, we were able to optimise our initial screening process by upwards of 75%, freeing up precious time for both hiring managers and our talent acquisition team alike!

Brandon Lee, Head of People, Love, Bonito

It's very easy to share assessments with candidates and for candidates to use. We get good feedback from candidates about completing the tests. Adaface are very responsive and friendly to deal with.

Kirsty Wood, Human Resources, WillyWeather

We were able to close 106 positions in a record time of 45 days! Adaface enables us to conduct aptitude and psychometric assessments seamlessly. My hiring managers have never been happier with the quality of candidates shortlisted.

Amit Kataria, CHRO, Hanu

We evaluated several of their competitors and found Adaface to be the most compelling. Great library of questions that are designed to test for fit rather than memorization of algorithms.

Swayam Narain, CTO, Affable

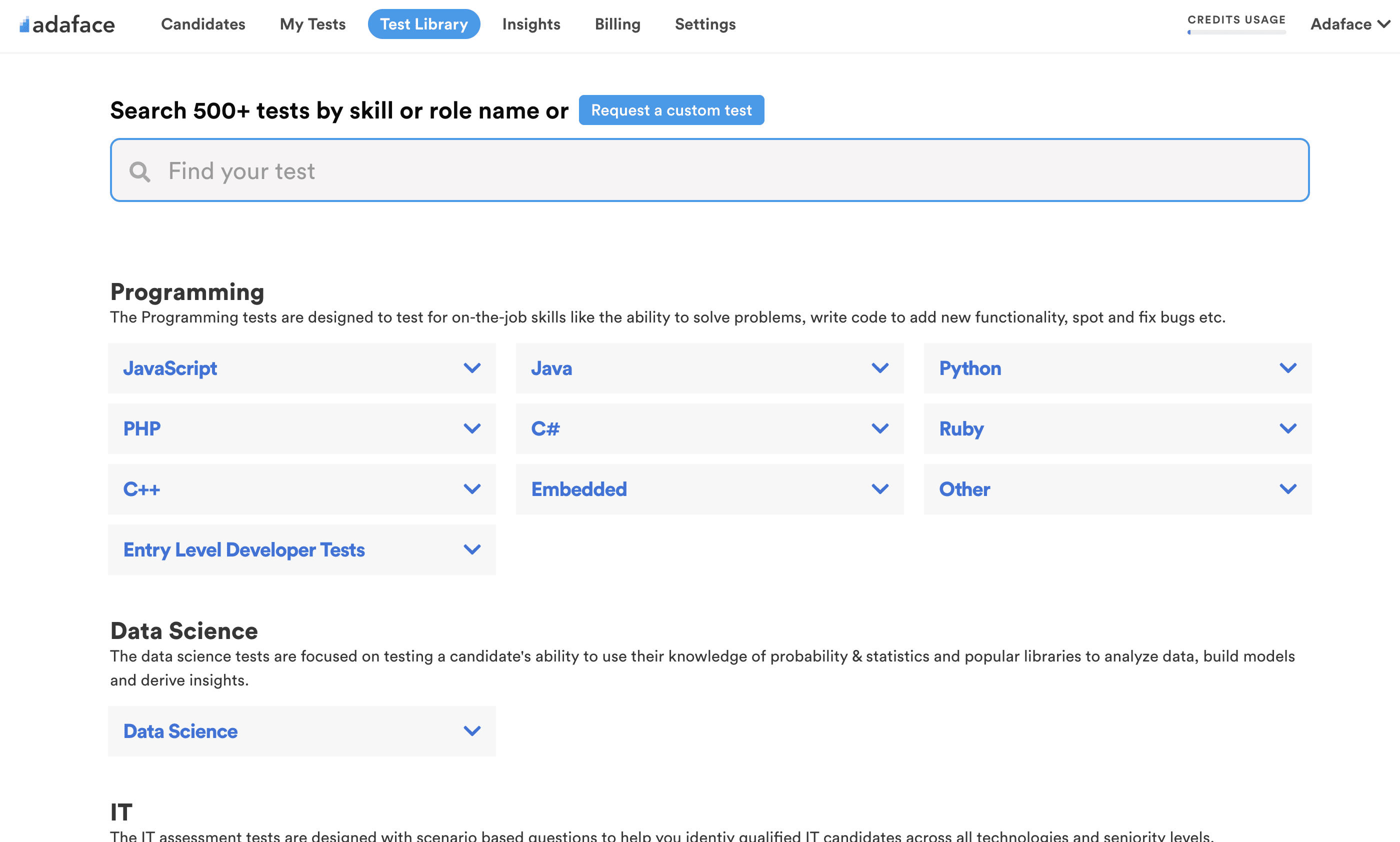

The Adaface test library features 500+ tests to enable you to test candidates on all popular skills- everything from programming languages, software frameworks, devops, logical reasoning, abstract reasoning, critical thinking, fluid intelligence, content marketing, talent acquisition, customer service, accounting, product management, sales and more.

The Cyber Security Assessment Test is designed to evaluate a candidate's knowledge and skills in various aspects of cyber security. It is used by recruiters to ensure candidates have the necessary skills for roles requiring robust understanding of cyber threats and defenses.

Yes, recruiters can request a custom test combining skills. Check out our Network Engineer Test for more details on assessing network engineering skills.

Senior roles are assessed on advanced topics such as recognizing and protecting against email phishing attacks, combating malware, implementing data security measures, and conducting penetration tests.

Use our assessment software as a pre-screening tool. Add the test link to your job post or invite candidates via email. It replaces traditional resume screening to identify skilled candidates earlier.

Yes, you can combine both. This combo is recommended to assess comprehensive cyber security skills. Check out our Ethical Hacking Test for further details.

Explore our main Cyber Security assessments:

Yes, absolutely. Custom assessments are set up based on your job description, and will include questions on all must-have skills you specify. Here's a quick guide on how you can request a custom test.

We have the following anti-cheating features in place:

Read more about the proctoring features.

The primary thing to keep in mind is that an assessment is an elimination tool, not a selection tool. A skills assessment is optimized to help you eliminate candidates who are not technically qualified for the role, it is not optimized to help you find the best candidate for the role. So the ideal way to use an assessment is to decide a threshold score (typically 55%, we help you benchmark) and invite all candidates who score above the threshold for the next rounds of interview.

Each Adaface assessment is customized to your job description/ ideal candidate persona (our subject matter experts will pick the right questions for your assessment from our library of 10000+ questions). This assessment can be customized for any experience level.

Yes, it makes it much easier for you to compare candidates. Options for MCQ questions and the order of questions are randomized. We have anti-cheating/ proctoring features in place. In our enterprise plan, we also have the option to create multiple versions of the same assessment with questions of similar difficulty levels.

No. Unfortunately, we do not support practice tests at the moment. However, you can use our sample questions for practice.

You can check out our pricing plans.

Yes, you can sign up for free and preview this test.

Here is a quick guide on how to request a custom assessment on Adaface.